信息与网络空间安全保障

网络空间安全保障基础

网络空间安全保障背景

信息的性质:

- 依附性:用符号表示,依附于一定的物理介质

- 动态性:只有及时、新颖才有价值

- 可处理性:内容可识别,形式可以转换或变换

- 共享性:信息可无限扩散

- 可传递性:在时间和空间上都具有传递性

- 异步性:以存储方式来接收,在任何时间使用

- 可交换性:可在两个主体间交换信息

- 可伪性:信息可伪造

信息的功能:分为基本功能和社会功能,网络空间安全的任务就是确保信息功能的正确实现

信息与网络空间安全

网络空间安全的基本属性:保密性、完整性、可用性(合称CIA)

网络空间安全的特征与范畴

- 特征:系统、动态、无边界、非传统的安全

- 范畴:信息技术问题、组织管理问题、社会问题、国家安全问题

信息技术与网络空间安全发展阶段

flowchart LR

A[("COMSEC(通信安全)")]-->B[("COMPUSEC(计算机安全)")]-->C[("INFOSEC(信息系统安全)")]-->D[("IA(信息安全保障)")]-->E[("CS/IA(网络空间安全/信息安全保障)")]网络空间安全保障概念与模型

概念

- 防止信息泄露、修改、破坏

- 检测入侵行为,计划和部署针对入侵行为的防御措施

- 采用安全措施和容错机制在遭受攻击的情况下保证机密性、私密性、完整性、抗抵赖性、真实性、可用性、可靠性

- 修复信息和信息系统所遭受的破坏

与信息安全的区别

| 信息安全 | 安全保障 | |

|---|---|---|

| 重点 | 保护、防御 | 保护、检测、响应 |

| 关注 | 信息的保密性 | 攻击后的修复 |

| 目的 | 防止攻击的发生 | 始终能保证维持特定水平的可用性 、完整性、真实性、机密性和抗抵赖性 |

模型

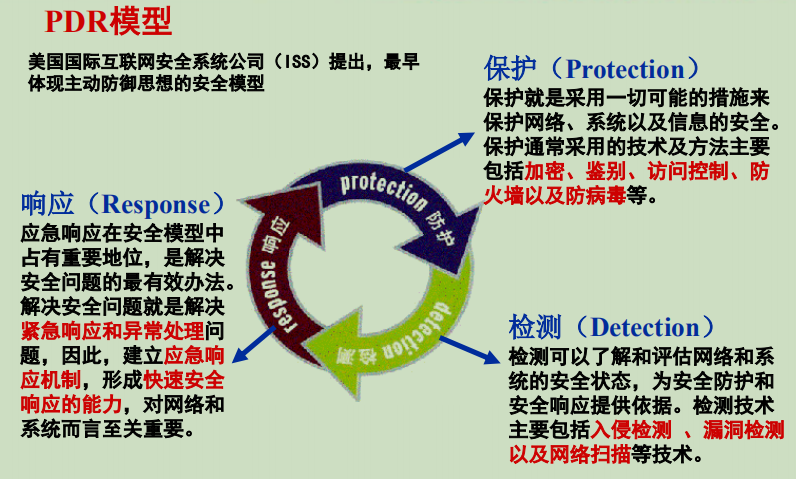

PDR

保护-检测-响应

- 思想:承认漏洞,正视威胁,适度防护,加强监测,落实反应,建立威慑

- 出发点:任何防护措施都是基于时间的,是可以攻破的

- 核心与本质:给出攻防时间表

- 缺点:难以适应网络安全环境的快速变化

PDRR

PDR模型的演变:保护-检测-响应-恢复

PPDR

PDR模型的演变:策略-防护-检测-响应

策略:模型的核心,所有的防护、检测、反应都是基于安全策略实施的;策略体系的建立包括安全策略的制定、评估与执行;包括

- 访问控制策略

- 加密通信策略

- 身份认证策略

- 备份恢复策略

- ...

防护:主要包括

- 访问控制技术

- 信息加密技术

- 身份鉴别技术

- ...

检测:利用检测工具监视、分析、审计网络活动,了解判断网络系统的安全状态;使安全防护从被动防护演进到主动防御,是整个模型动态性的体现;主要方法包括

- 实时监控

- 检测

- 报警

响应:在检测到安全漏洞/事件时,通过及时的响应措施将网络系统的安全性调整到风险最低的状态;主要方法包括:

- 关闭服务

- 跟踪

- 反击

- 消除影响

PPDR中的数学法则:在系统S中

- $P_t$=防护时间(有效防御攻击的时间)

- $D_t$=检测时间(发起攻击到检测到的时间)

- $R_t$=反应时间(检测到攻击到处理完成的时间)

- $E_t$=暴露时间

若$P_t\gt D_t+R_t$,S是安全的

若$P_t\lt D_t+R_t$,则$E_t=(D_t+R_t)-P_t$

IATF

信息保障技术框架——IATF,made in NSA,代表理论为深度防御(多层防护,实现组织的任务/业务运行)

强调三个核心要素

- 人:信息保障体系的核心,第一位要素,也是最脆弱;需要进行安全管理培训

- 技术:实现信息保障的重要手段;动态技术体系

- 操作:也称运行,构成安全保障的主动防御体系,将各方面技术紧密结合起来

关注四个信息安全保障领域(三保护一支撑):

- 本地计算环境:保证CIA

- 区域边界:对进出的数据流进行有效控制和监视

- 网络和基础设施

- 支撑性基础设施:提供安全保障服务,如密钥管理、检测和响应

网络信息系统安全保障概念与模型

信息系统安全保障是在信息系统的整个生命周期中,从技术、管理、工程和人员等方面提出安全保障要求,确保信息系统的保密性、完整性和可用性,降低安全风险到可接受的程度,从而保障系统实现组织机构的使命

网络空间安全保障实践

现状

美国CNCI(网络“曼哈顿计划”)

我国也制定了很多网安相关的战略、目标等

工作主要内容

- 标准化

- 应急处理与信息通报

- 等级保护:《网络安全法》第二十一条

- 风险评估

- 灾难恢复:2000“千年虫”、2001“9.11”

- 人才队伍建设

工作方法

确定网络空间安全保障需求

信息系统安全保障的具体需求由ISPP(信息系统保护轮廓)确定

- ISPP根据组织机构使命和所处的运行环境,从组织机构的策略和风险的实际情况出发,对具体信息系统安全保障需求和能力进行具体描述

- 表达一类产品或系统的安全目的和要求

- ISPP是从信息系统的所有者(用户)的角度规范化、结构化地描述信息系统安全保障需求

设计并实施网络空间安全方案

方案制定原则:

- 以风险评估和法规要求得出的安全需求为依据

- 贴合实际具有可实施性

信息系统安全目标(ISST,information system security target)

- ISST是根据信息系统保护轮廓编制的信息系统安全保障方案

- 某一特定产品或系统的安全需求

- ISST从信息系统安全保障的建设方(厂商)的角度指定的信息系统安全保障方案

网络空间安全测评

测评对象:信息产品安全、信息系统安全、服务商资质、网络空间安全人员资质

依据:GB/T20274《信息系统安全保障评估框架》

应急响应

概述

计算机安全事件:

- 非授权访问

- 拒绝服务攻击

- 不当使用

- 复合型安全事件

- 恶意代码

导致原因:

- 大型企业业务模式多,对外暴露的服务也多

- 对外暴露的服务多,导致被攻击的面也会扩大

- 黑产团伙每天用秒杀型漏洞批量扫描全网IP

- 除了黑产还可能遇到APT

应急响应:指一个组织为了应对各种意外事件的发生所做的准备以及在事件发生后采取的措施

事件分类

- 计算机病毒事件

- 蠕虫事件

- 木马事件

- 僵尸网络事件

- 域名劫持事件

- 网络仿冒事件

- 网页篡改事件

- 网页挂马事件

- 拒绝服务攻击事件

- 后门漏洞事件

- 非授权访问事件

- 垃圾邮件事件

- 其他网络安全事件

工作流程

flowchart LR

A[准备]-->B[检测]-->C[抑制]-->D[根除]-->E[恢复]-->F[跟进]-->A