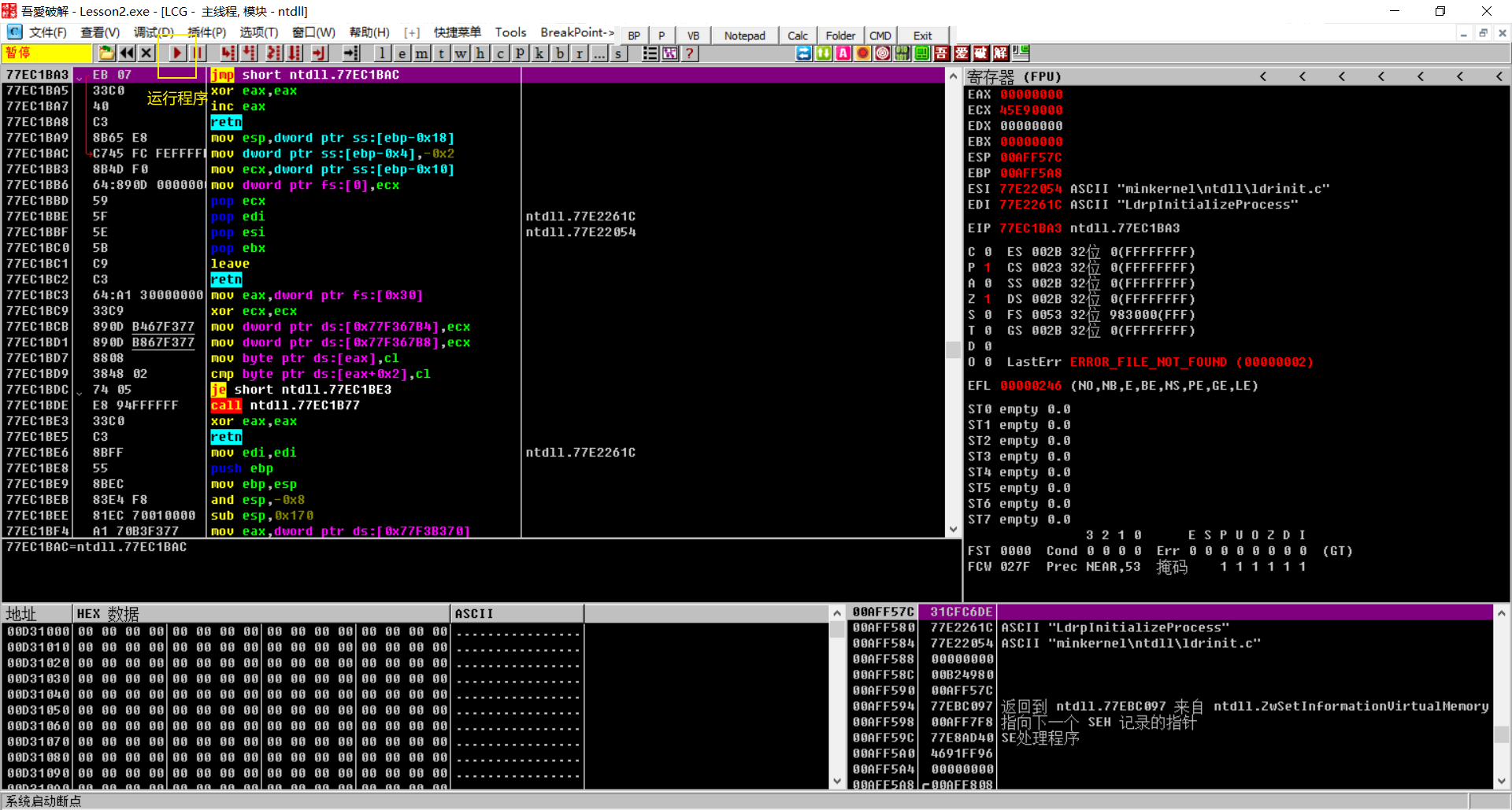

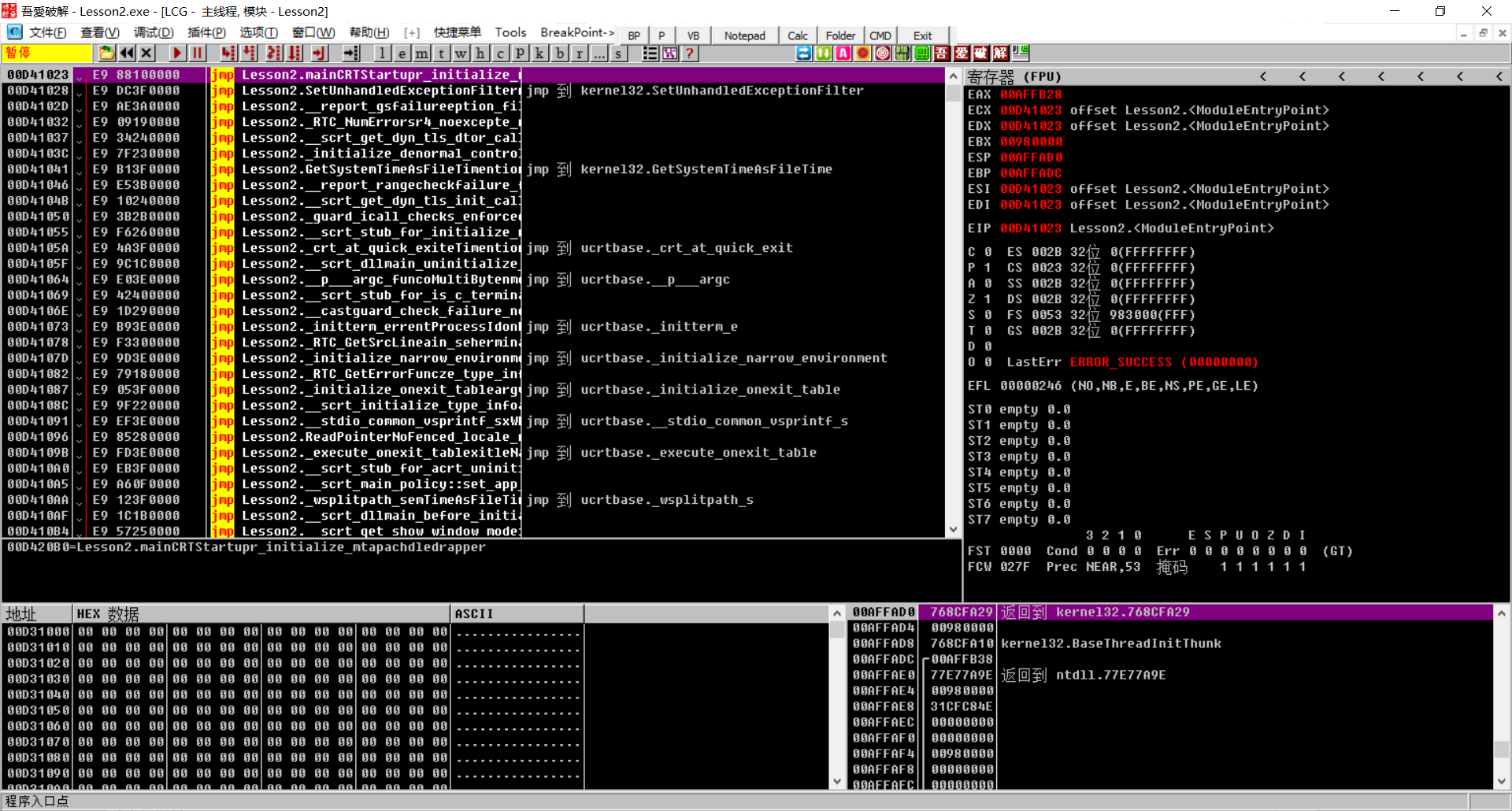

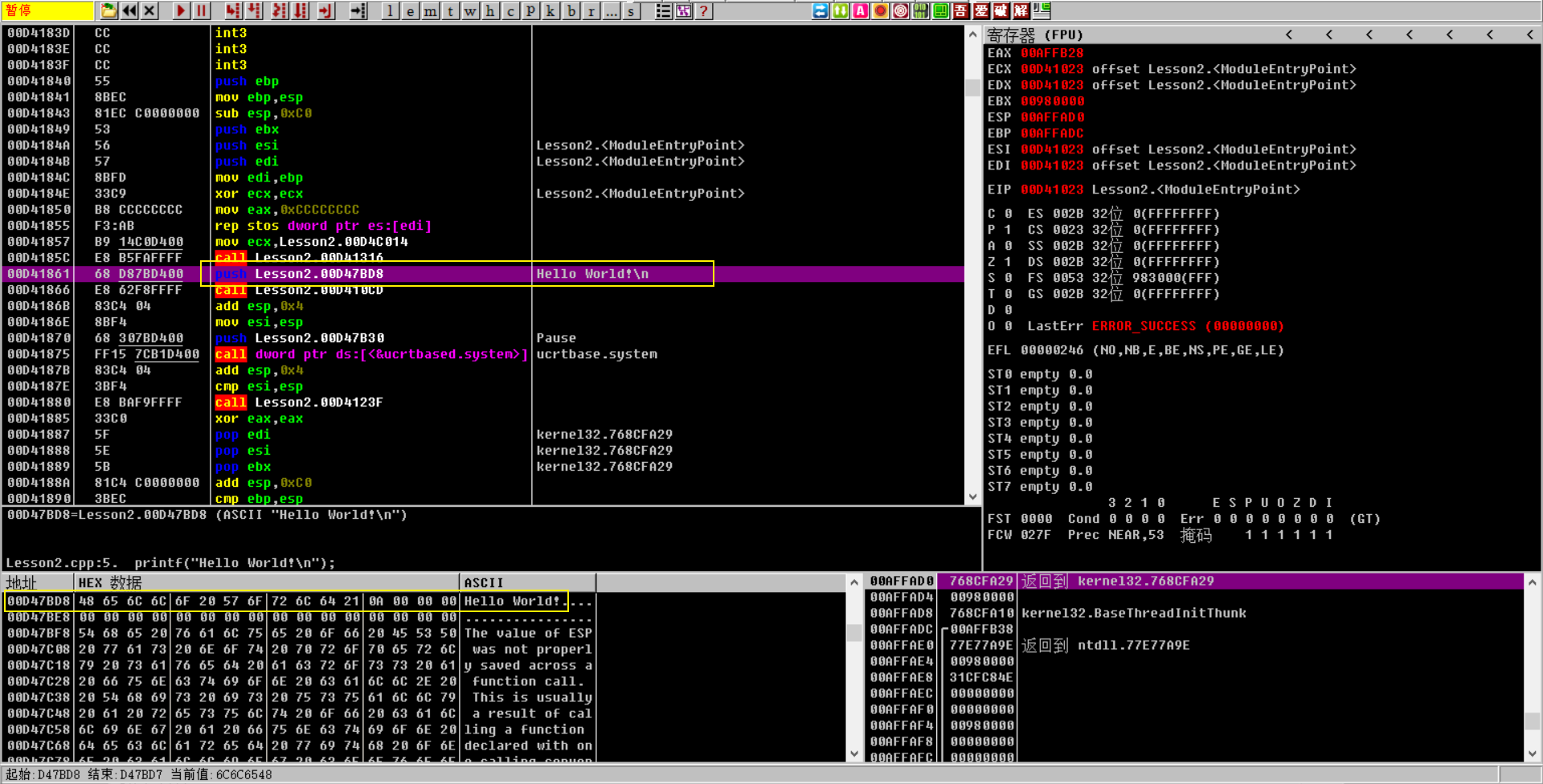

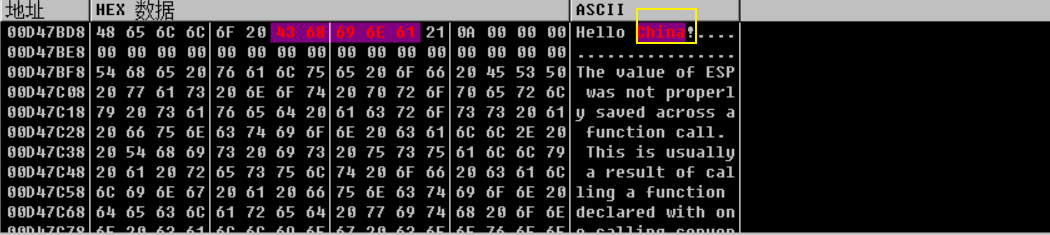

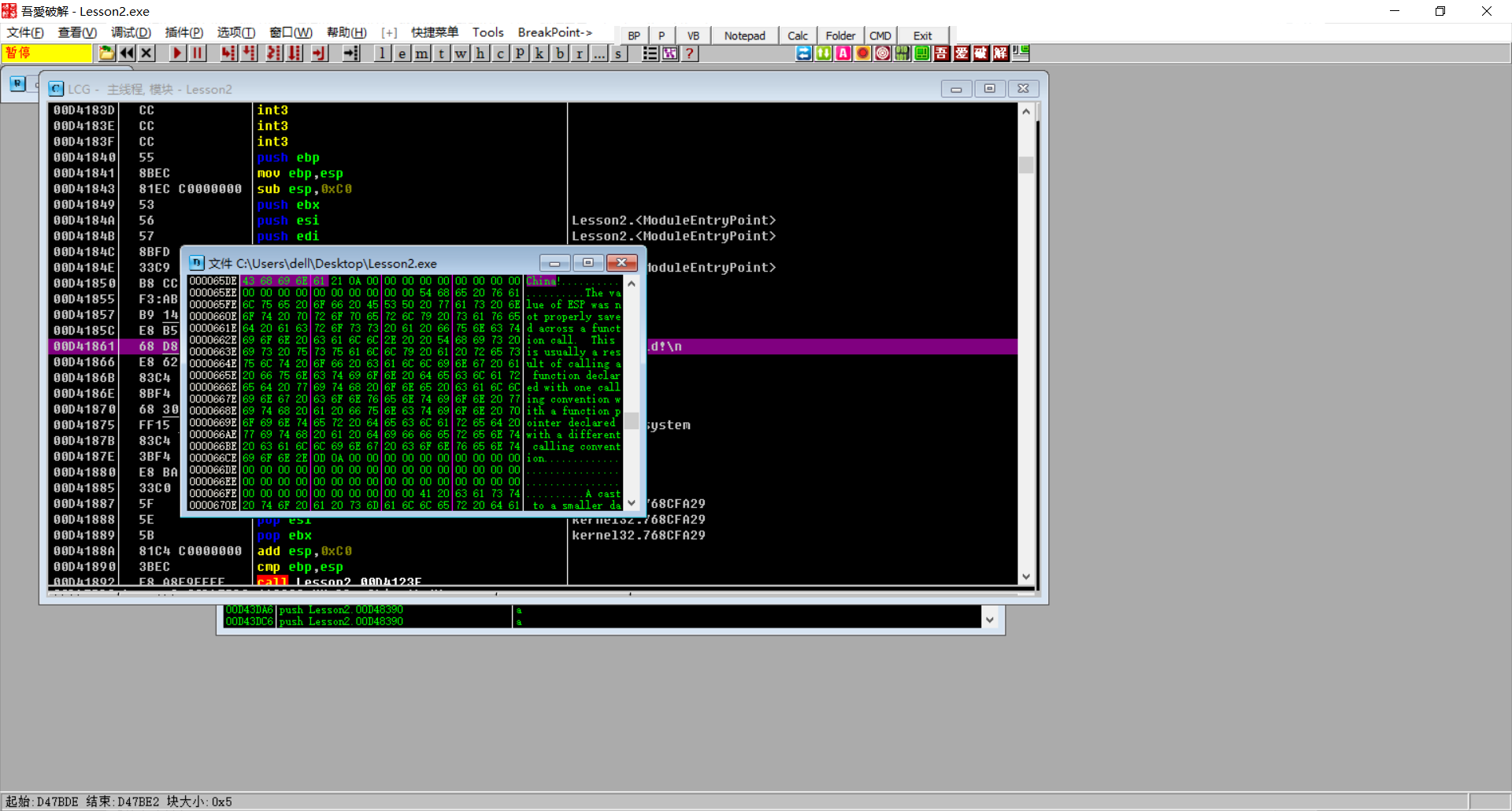

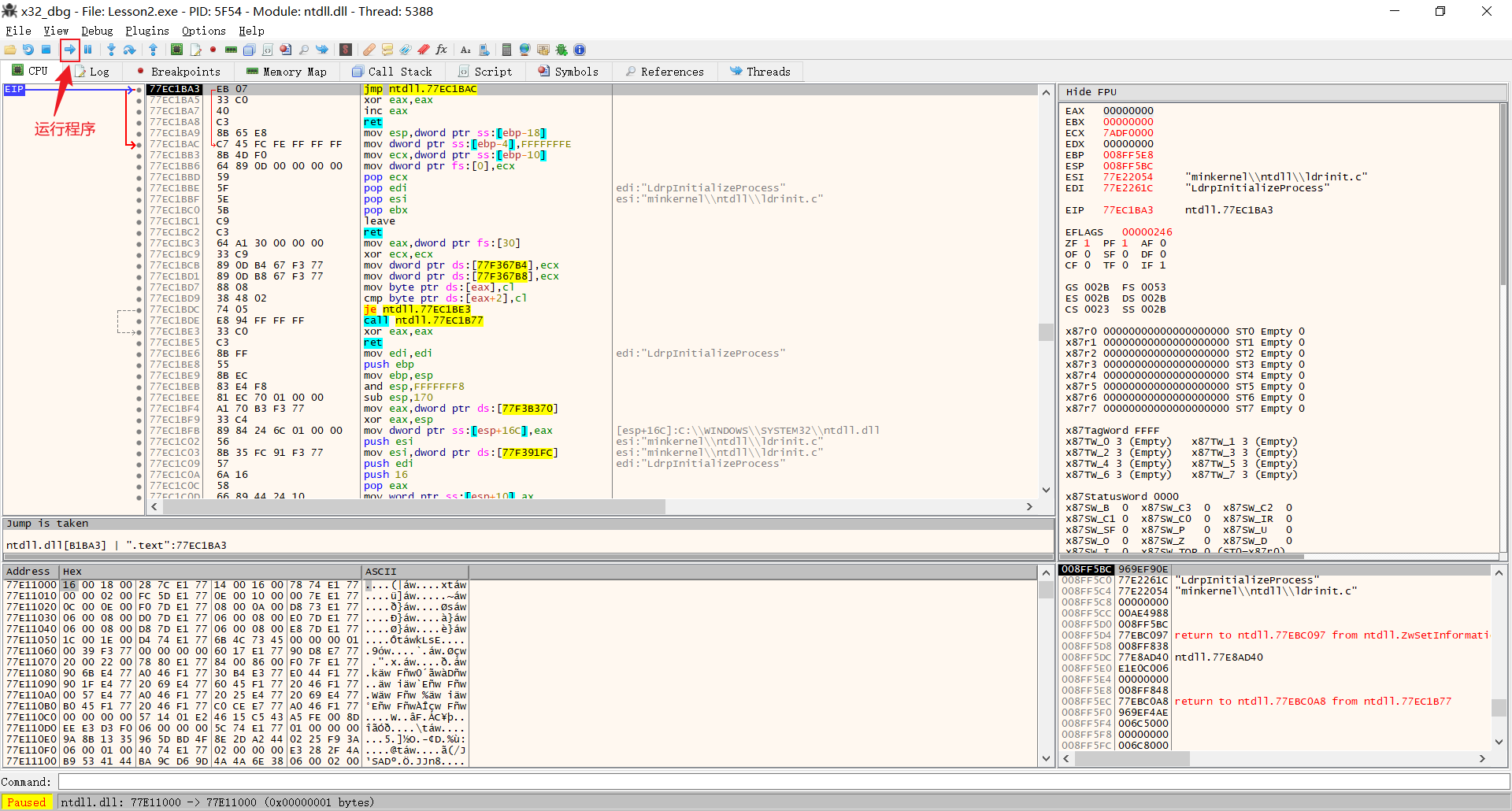

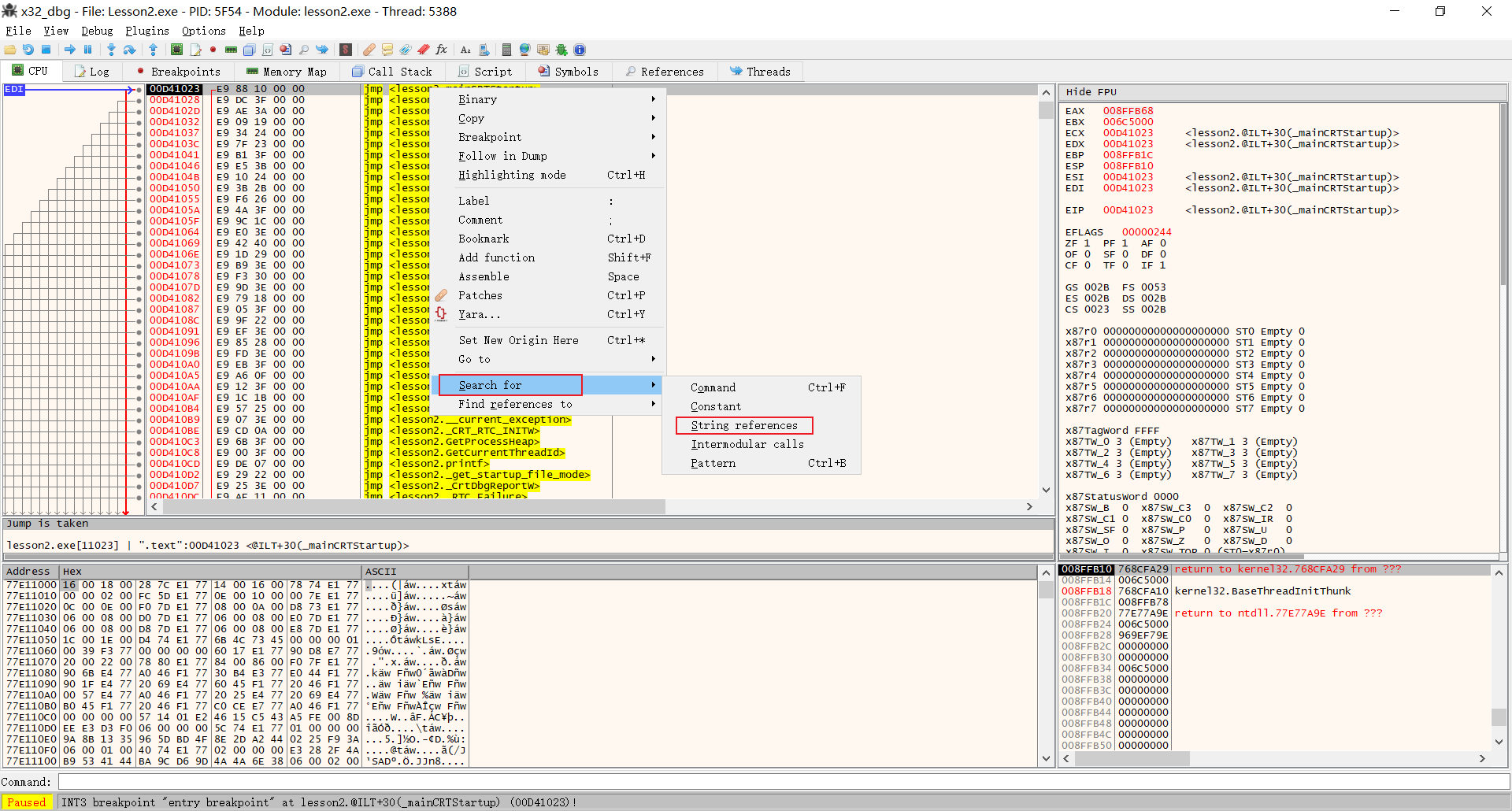

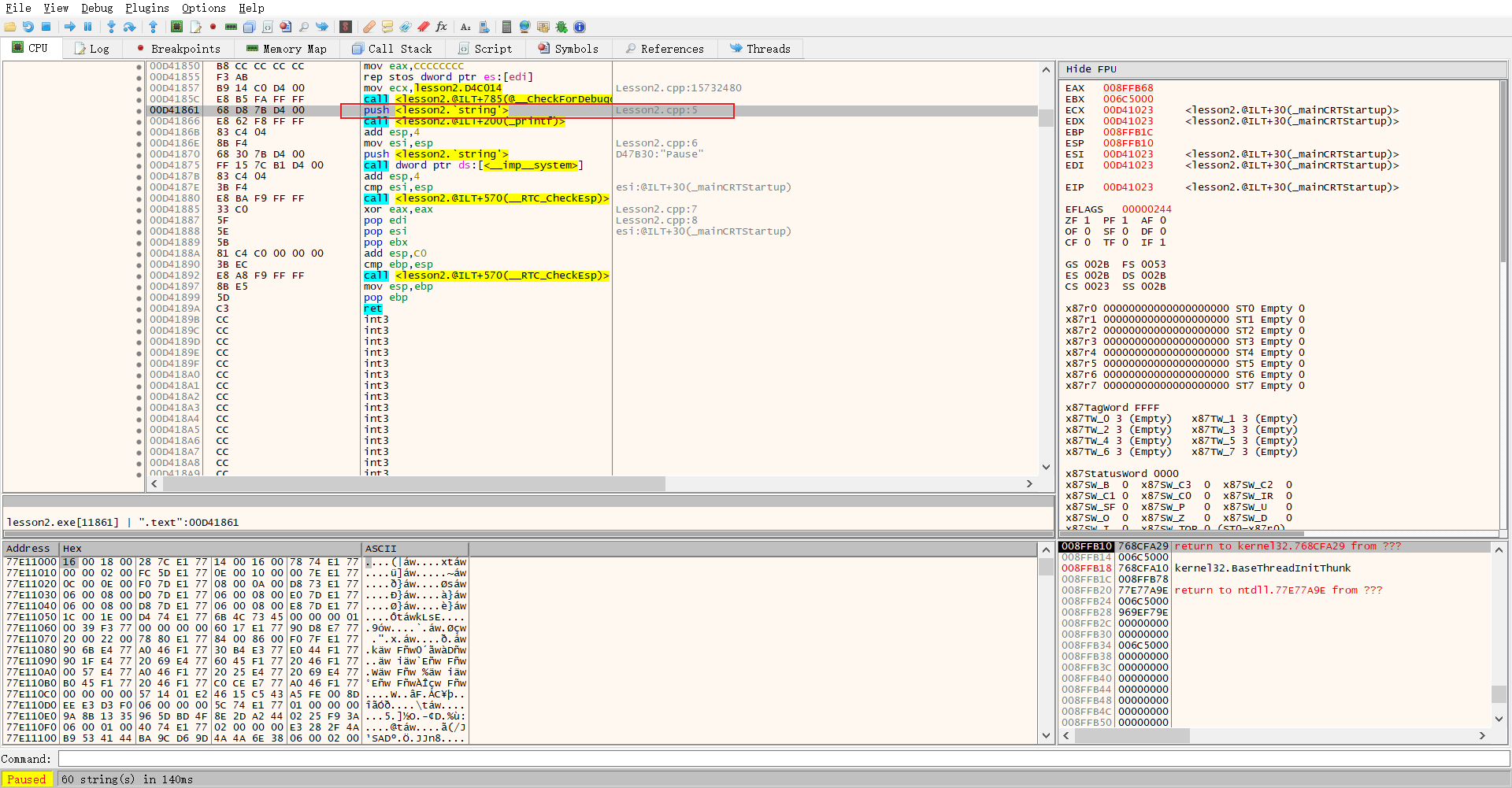

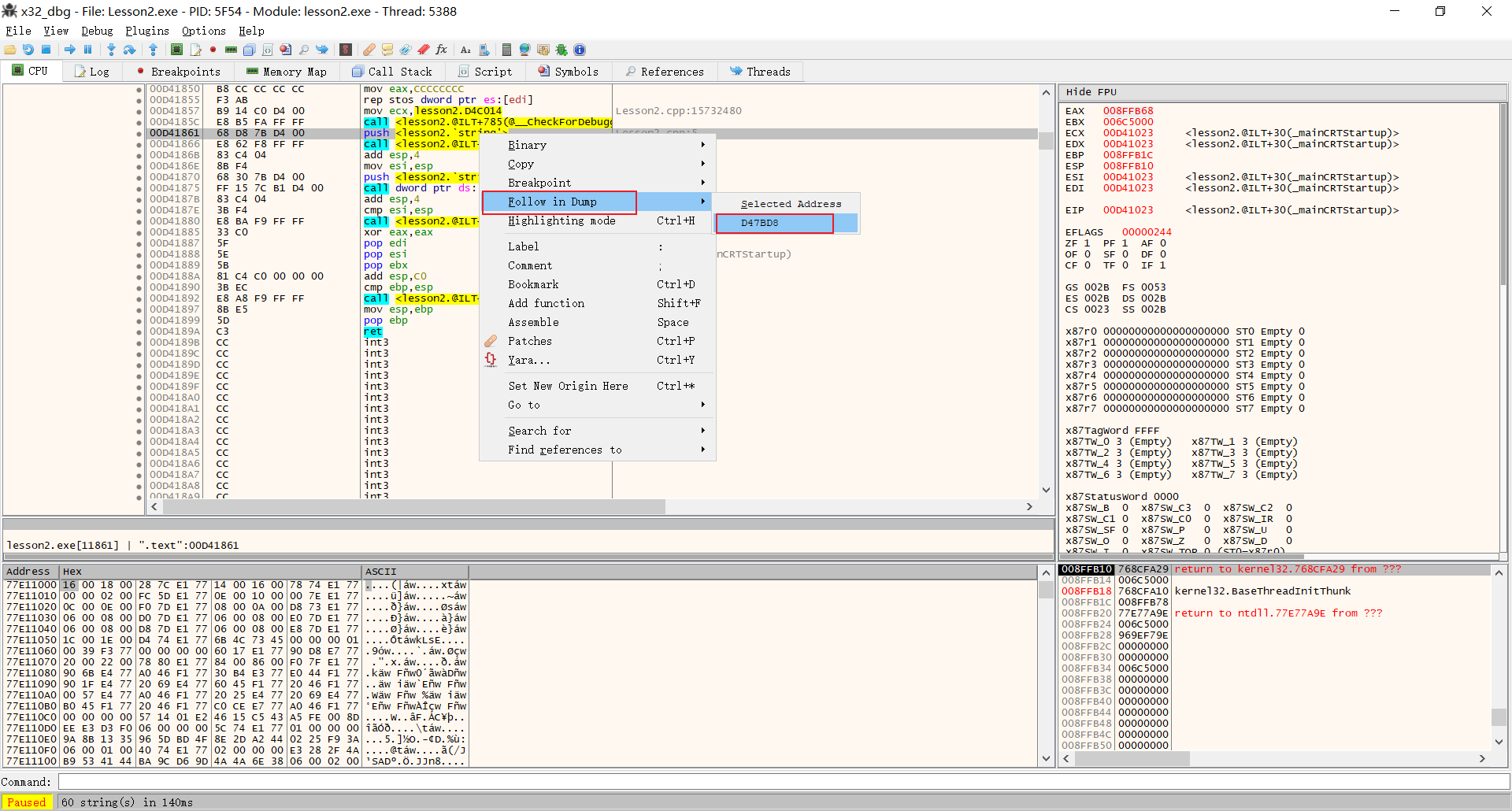

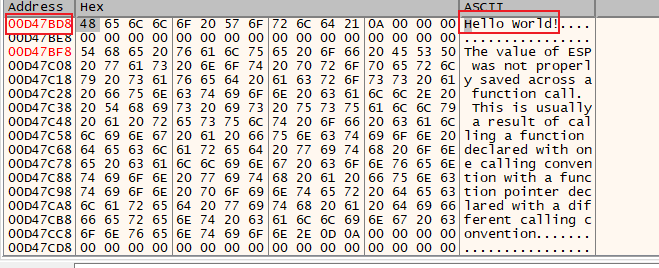

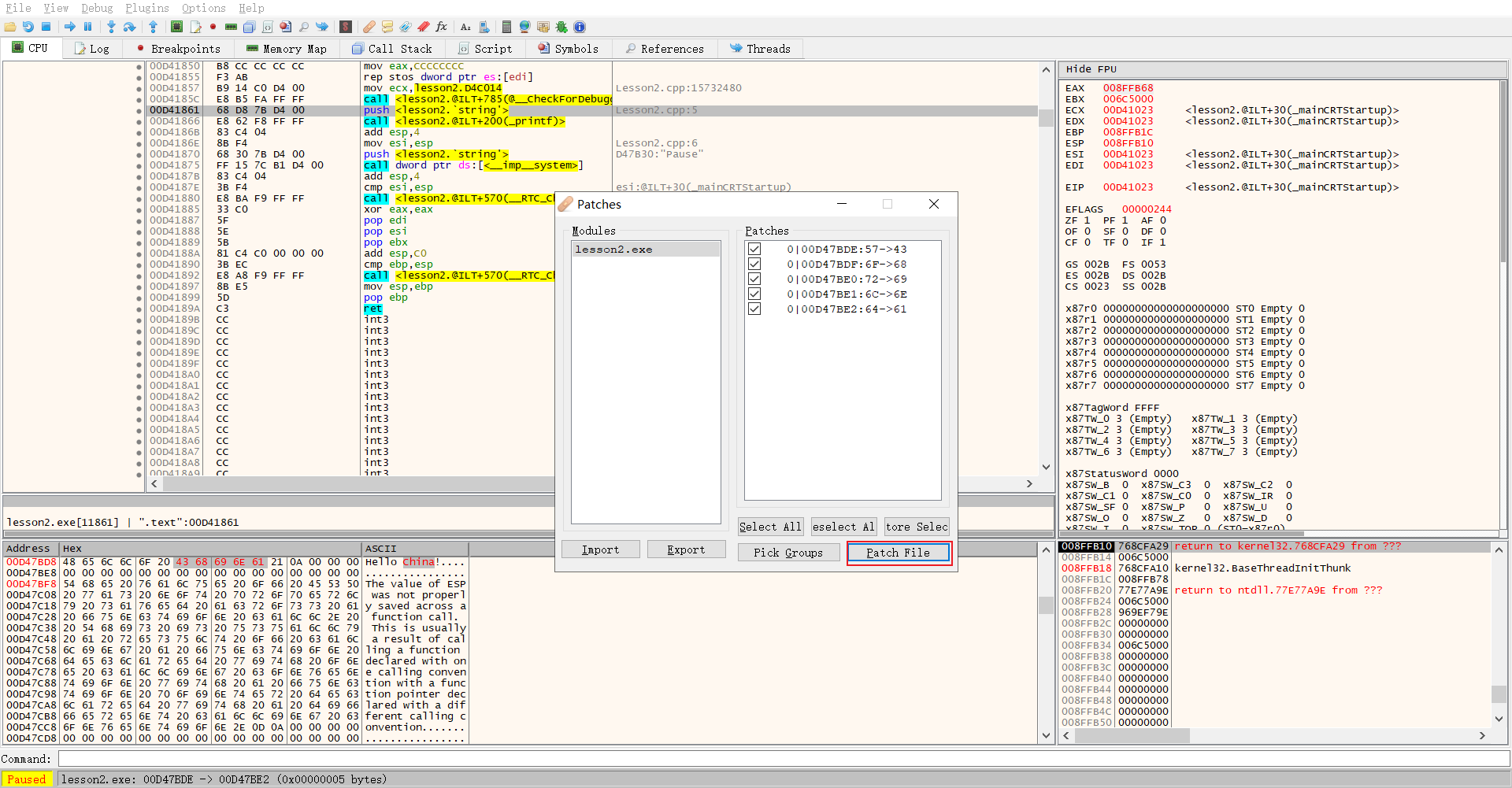

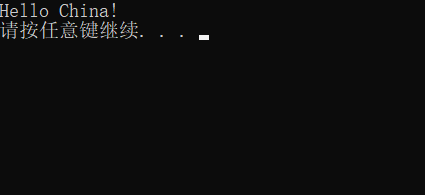

Loading... # 汇编week2~动态逆向 这次我们没有了输出Hello World的C源文件,只有它编译好的exe程序,我们想要改变他的输出 ## Ollydbg 将exe文件拖入Ollydbg,并点击运行  进入后右键中文搜索引擎》搜索ASCII》找到Hello World》双击进入返回反汇编代码区  接着在有Hello World 那一行的汇编代码右键点击 数据窗口中跟随》立即数,来到地址栏中,右键选择hex/ascii就可以看到相应数据  选择要修改的字符串,空格进行编辑 可以对ascii、unicode、hex进行修改,得保持大小 <img src="http://xherlock.top/usr/uploads/2022/02/1246884999.png" alt="image-20220228231528285" style="zoom:67%;" style=""> 此处修改为China  右键复制到可执行文件,就是如下界面,挺乱的,但没关系  在中间哪个新的exe文件上右键保存文件,查看字符串修改成功!(点击放大窗口键可以恢复正常)  ## x32_dbg 基本和上面步骤差不多,只不过界面和相关操作不太一样  进入后右键 search for》String references  找到Hello World后双击返回反汇编代码  再次右键 Follow in Dump》点击对应地址   选中修改的字符串右键Binary-》Edit或ctrl+E,进行修改 修改完成后返回反汇编代码区右键 Patches》Patch file保存文件即可,查看修改成功!   最后修改:2022 年 02 月 28 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 如果觉得我的文章对你有用,请随意赞赏