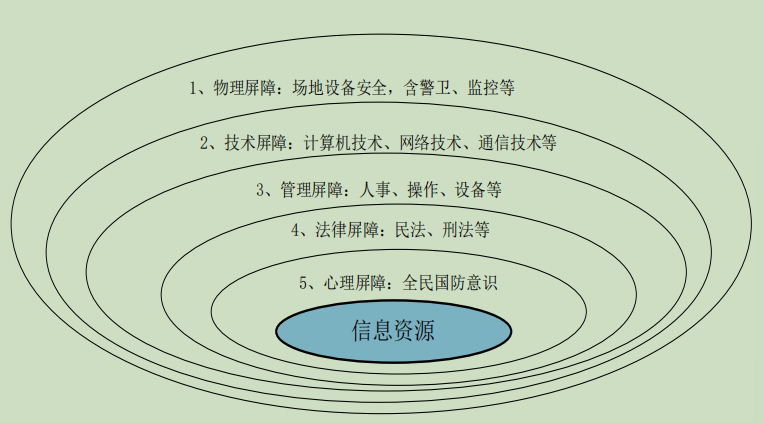

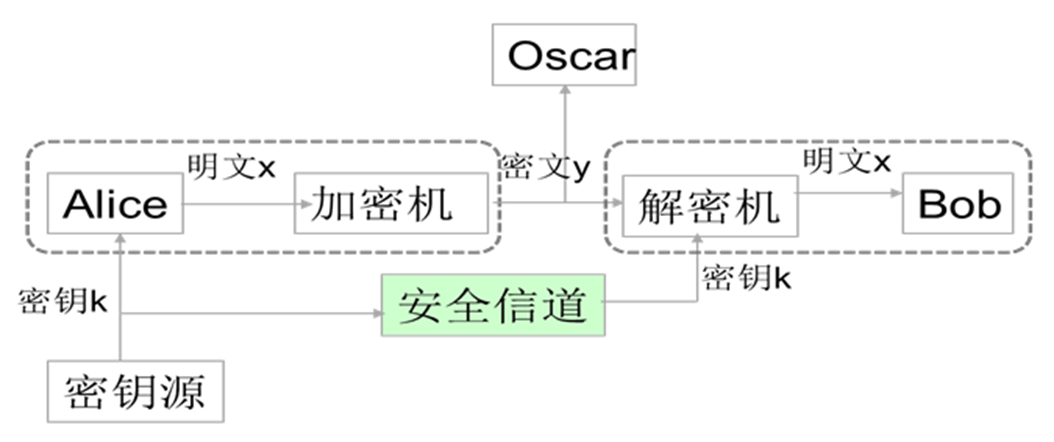

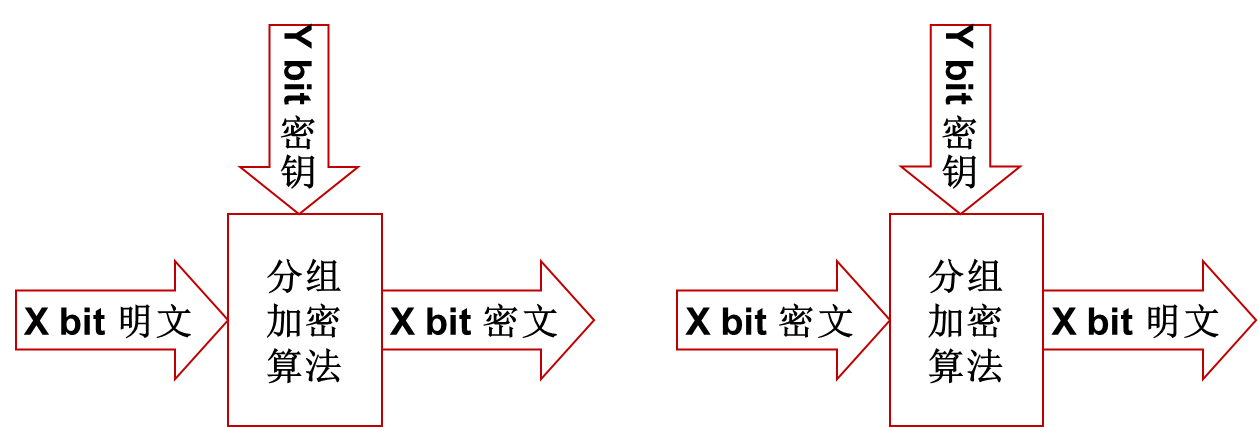

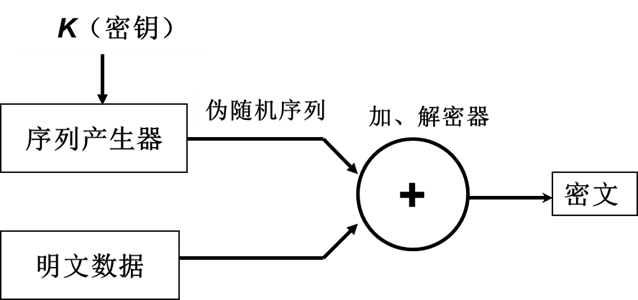

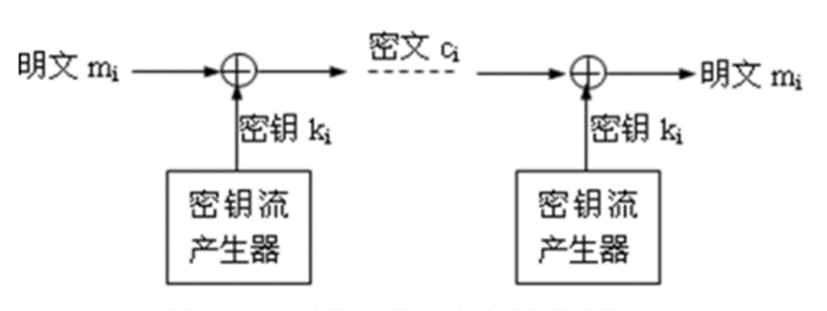

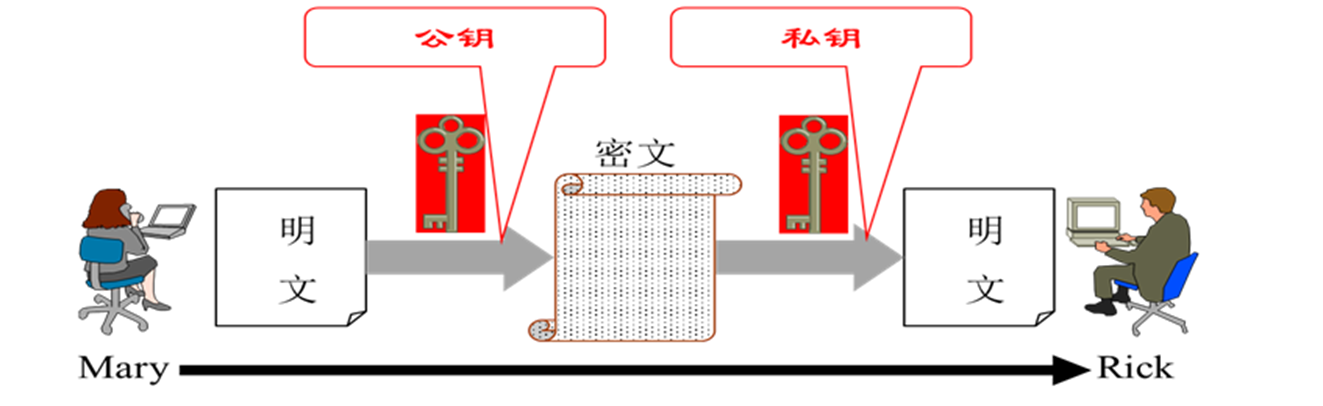

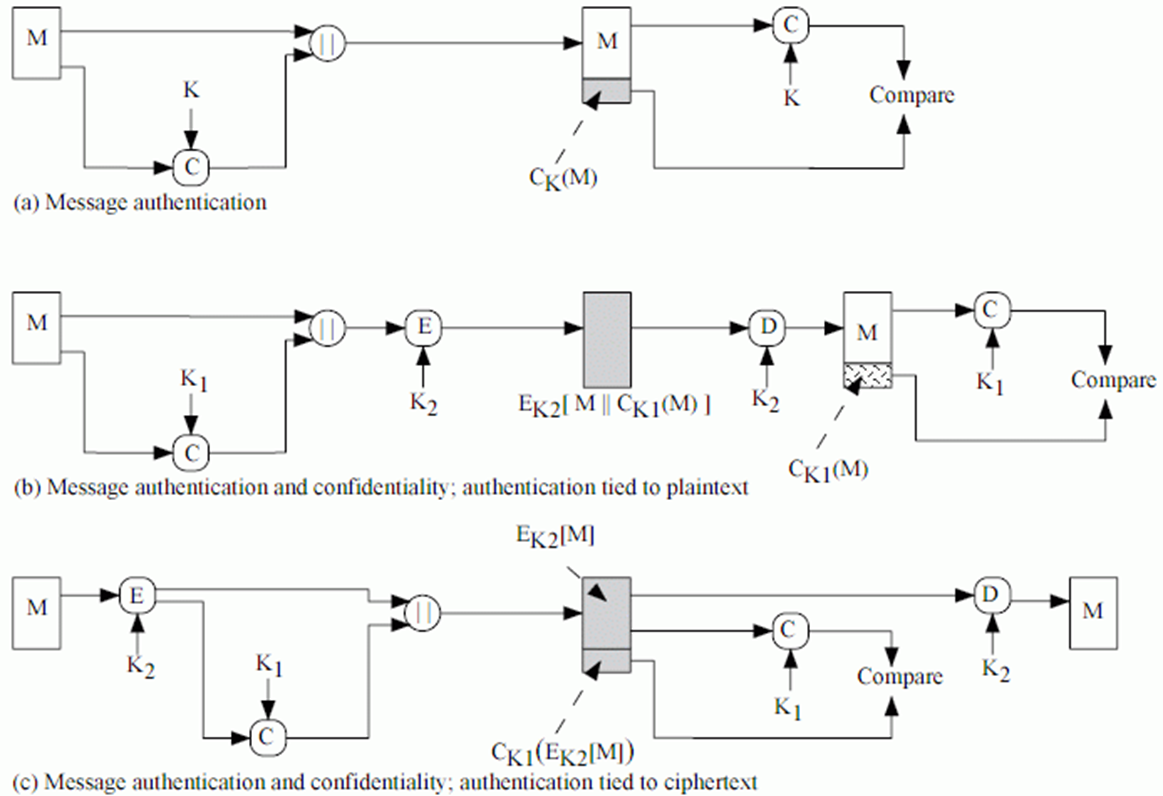

Loading... # 网络空间安全技术体系与技术 ## 网络空间安全技术体系 ### 网络空间安全保护机制 五重屏障十大领域  ### 框架 总需求是**物理安全、网络安全、信息内容安全、应用系统安全和安全管理**的总和 最终目标是确保信息的**机密性、完整性、可用性、可控性、抗抵赖性**,以及信息系统主体对信息资源的控制 **信息系统安全体系框架**组成如下 ~~~mermaid graph LR A[信息系统安全体系框架]-->B[技术体系] A-->C[组织机构体系] A-->D[管理体系] ~~~ #### 技术体系 **物理**安全技术和**系统**安全技术 #### 组织结构体系 三个模块:机构、岗位、人事 三个层次:决策层、管理层、执行层 #### 管理体系 三分技术,七分管理;管理与技术并重 ### 网络空间安全技术概述 #### 层次分类 * 物理安全技术(物理层安全) * OS安全技术(系统层安全) * 网络安全技术(网络层安全) * 应用安全技术(应用层安全) * 管理安全性(管理层安全) ## 网络空间安全技术机制 ### 加密机制 * 对称加密通信模型  * 分组密码体制  * 序列密码(流密码)   * 公钥加密模型(RSA、ECC)  * 消息鉴别码(MAC)  ### 数字签名机制 数字签名特性: * 不可伪造性:没有私钥很难伪造合法数字签名 * 抗抵赖性 * 保证消息的完整性:防止被篡改 **作用**: * 身份鉴别 * 防假冒 * 抗抵赖 * 防信息篡改 * 现代Web商务应用 两种方案: * 基于RSA * 基于DSA ### 访问控制机制 *访问控制*:合法的主体访问、合法的客体 *目标*:防止对任何资源进行未授权的访问,从而使资源在授权范围内使用;遵循**最小特权原则** *未授权的访问*:包括未经授权的使用、泄露、修改、销毁信息以及颁发指令等 * 非法用户对系统资源的使用 * 合法用户对系统资源的非法使用 *访问控制模型*:对一系列访问规则集合的描述,可以是非形式化的,也可以是形式化的 访问控制模型的分类: * 自主访问控制模型(DAC) * 强制访问控制模型(MAC) * 基于角色访问控制模型(RBAC) ### 数据完整性机制 数据完整性是**防止**非法实体对交换数据的修改、插入、替换、删除等,或者检测到这些操作;可以通过消息认证模式来保证 包括两种形式:**数据单元**和**数据单元序列**的完整性 #### 通过密码学提供完整性 * 基于对称密码技术:相同密钥,密封 * 基于非对称密码技术:公私钥,数字签名 #### 通过上下文提供完整性 通过在一个或多个预先达成共识的上下文条件下,存储或传送数据的机制得到支持 #### 通过探测和确认提供完整性 * 使用总是执行正馈等幂(多次循环执行的运算结果唯一)运算的完整性探测 * 不适用于数据存储 * 通过重复相同的动作,直到完整性策略作出否认指示,或者收到一个肯定的确认,从而实现屏蔽 * 对每份被屏蔽数据都实行证实,成功的证实会 向实施屏蔽操作的实体发出肯定的确认信号 #### 提供阻止提供完整性 * 通过阻止对数据存储或传输媒体的物理访问 * 通过访问控制提供 --- 数据完整性机制的**评价标准** * 完整性验证的安全性 * 完整性验证中加密的安全 * 数据完整性验证的信息有效率 * 完整性验证算法的性能 ### 鉴别交换机制 以交换信息的方式,确认实体真实身份的一种安全机制 **鉴别的类型**: * 单向和双向:单向是通信双方中只有一方向另一方进行鉴别,双向相互鉴别;还有第三方鉴别 * 本地和远程:本地鉴别实体在本地环境的初始化鉴别;远程是连接远程设备的实体鉴别 **鉴别机制**: * 非密码的鉴别机制 * 基于密码算法的鉴别 * 零知识证明协议 ### 通信业务流填充机制 定义:通信业务填充机制能用来提供各种不同级别的保护,抵抗通信业务分析。这种机制只有在通信业务填充受到机密服务保护时才是有效的。它包括屏蔽协议、实体通信的频率、长度、发端和收端的码型,选定的随机数据率,更新填充信息的参数等,以防止业务量分析,即防止通过观察通信流量获得敏感信息。 ### 路由选择控制机制 定义:路由可通过动态方式或预选方式,使用物理上安全可靠的子网、中继或链路。当发现信息受到连续性的非法处理时,它可以另选安全路由来建立连接;带某种安全标记的信息将受到检验,防止非法信息通过某些子网、中继或链路,并告警。 ### 抗抵赖机制 定义:旨在生成、收集、维护有关已声明的事件或动作的**证据**并使该证据可得并且**确认该证据**,以此来解决关于此事件或动作发生或未发生而引起的**争议** 意义:数据完整性不能保证双方自身的欺骗和抵赖 **常见抵赖行为** * A向B发了消息M,A不承认发过 * A向B发了消息M0,A却说发了M1 * B收到了A发来的消息M,B不承认收到 * B收到了A发来的消息M0,B却说收到了M1 **抗抵赖机制分类** * 使用TTP安全令牌 * 使用安全令牌和防篡改模块 * 使用数字签名 * 使用时间戳 * 使用在线可信第三方 * 使用公证 **评价标准**: * 安全性 * 是否需第三方参与 * 信息有效率 * 是否具有双向抗抵赖功能 * 是否同时具有保密、完整性验证作用 * 性能 **抗抵赖面临的威胁** * 密钥泄露 * 泄露证据 * 伪造数据 ### 公证机制 定义:在通信过程中,信息的完整性、信源、通信时间和目的地、密钥分配、数字签名等,均可以借助公证机制加以保证。保证是由第三方公证机制提供,它接受通信实体的委托,并掌握可供证明的可信赖的所需信息。公证可以是仲裁方式或判决方式的。 ### 安全审计和报警机制 ### 普遍安全机制 最后修改:2022 年 11 月 02 日 © 允许规范转载 打赏 赞赏作者 支付宝微信 赞 如果觉得我的文章对你有用,请随意赞赏